- ProtonMail: Сквозное шифрование: описание и принцип работы метода

- Что не является сквозным шифрованием?

- Симметричная криптография

- Как и когда оно появилось?

- Если все мессенджеры используют сквозное шифрование, значит ли, что они одинаково безопасны?

- Могут ли спецслужбы получить доступ к сообщениям, защищенным сквозным шифрованием?

- Принцип работы сквозного шифрования

- Могут ли правоохранительные органы получить доступ к сообщениям?

- Все ли мессенджеры одинаково безопасны?

- Как создать секретный Телеграм-чат

- Возможные угрозы при сквозном шифровании

Для обычного человека существует один существенный недостаток сквозного шифрования. Если вы потеряете ключи расшифровки, вы потеряете доступ к своим данным. Некоторые службы могут предоставлять ключи восстановления, которые можно сохранить, но если вы забудете свой пароль и потеряете ключи восстановления, вы не сможете расшифровать свои данные.

ProtonMail: Сквозное шифрование: описание и принцип работы метода

End-to-end (E2EE) шифрование, используемое в защищенном почтовом сервисе ProtonMail, — это метод коммуникации, при котором доступ к сообщениям имеет только общающийся пользователь.

E2EE использует ключ шифрования, чтобы гарантировать, что управление электронной почтой осуществляется непосредственно пользователем и что сообщения не могут быть расшифрованы подслушивающими лицами или даже серверами передачи данных.

Что не является сквозным шифрованием?

Чтобы получить четкое представление о том, что такое метод E2EE, сначала нужно уточнить, чем не является сквозное шифрование. Вы, вероятно, знакомы с шифрованием, используемым веб-сайтами для защиты вашей интернет-активности. Например, https://www.gmail.comにアクセスすると, протокол HTTPS в верхней части адресной строки, указывает на то, что для шифрования передачи данных между вашим компьютером и серверами Google используется шифрование SSL или TLS. Этот протокол является более безопасным, чем HTTP, и широко используется интернет-ресурсами для защиты от перехвата данных. Основной недостаток технологии HTTPS заключается в том, что при общении двух пользователей отправляемые данные проходят через центральный сервер (например, GMail), который имеет ключ для расшифровки информации. Используя сквозное шифрование, можно блокировать серверы от цепочек, что повышает конфиденциальность данных.

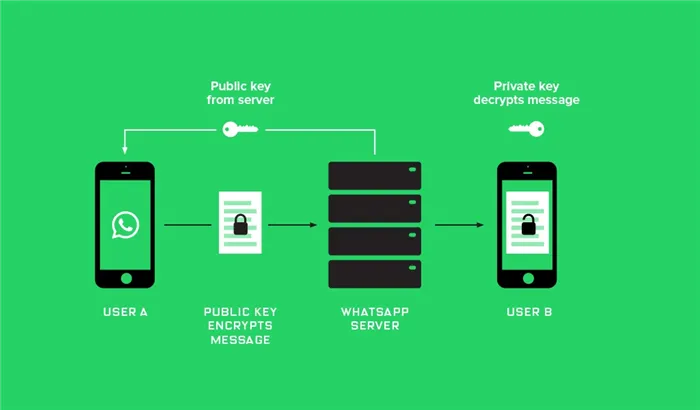

При сквозном шифровании конечная точка передачи находится непосредственно на устройствах отправителя и получателя. Сообщения шифруются локально на отправляющем устройстве и могут быть расшифрованы только на принимающем устройстве. Сквозное шифрование часто называют «шифрованием на стороне клиента» или «нулевым доступом», поскольку шифрование происходит на устройстве конечного пользователя, а не на облачном сервере. С помощью этой функции сквозное шифрование предотвращает чтение данных пользователя сервером. Существует два типа алгоритмов шифрования, когда применяется сквозное шифрование: симметричное и асимметричное.

Рисунок 1 Сквозное шифрование предотвращает доступ сервера к данным

Симметричная криптография

Шифрование с симметричным ключом используется для «блокировки» сообщения. Принцип этого метода основан на том, что отправитель генерирует ключ для преобразования сообщения в шифротекст, зашифрованную версию сообщения, которая затем отправляется получателю. Ключ отправляется получателю по другому защищенному каналу, чтобы получатель мог в конечном итоге расшифровать сообщение.

Чтобы продемонстрировать, как симметричное шифрование работает на практике, рассмотрим пересылку сообщения с адреса электронной почты Protonmail на адрес другого поставщика услуг электронной почты. В этом случае пароль должен быть установлен на сообщении и передан получателю. Получатель получает сообщение, содержащее ссылку на страницу protonmail, где находится зашифрованный текст. Затем получатель вводит пароль отправителя сообщения, и сообщение расшифровывается на локальном компьютере. Таким образом, пароль никогда не покидает компьютер отправителя и не передается на почтовый сервер proton, поэтому сообщение не может быть расшифровано.

End-to-end (E2EE) шифрование, используемое в защищенном почтовом сервисе ProtonMail, — это метод коммуникации, при котором доступ к сообщениям имеет только общающийся пользователь.

Как и когда оно появилось?

Сквозное шифрование стало все более популярным в 2013 году после того, как Эдвард Сноуден опубликовал документы, доказывающие, что он видит все звонки и сообщения, которые отправляет. С тех пор такие технологические гиганты, как Apple и Facebook, предпочли внедрить ее из конца в конец, обеспечивая конфиденциальность пользователей.

По словам Александра Огнева, разработчика информационной безопасности Skillbox, существует два основных способа шифрования данных.

Симметричное шифрование означает, что для шифрования и дешифрования используется один и тот же ключ шифрования. Это необходимо для защиты данных, чтобы криптовалюта была устойчива к фальсификации. Однако таким образом, чтобы обеспечить надежность. Однако ключ может быть получен с достаточной производительностью. Чтобы решить эту проблему, специалисты по безопасности увеличивают такие параметры, как длина ключа, сложность и раунды преобразования», — говорит эксперт.

Второй подход к шифрованию данных — это асимметричное шифрование. Для защиты данных используются два ключа — открытый и закрытый. Открытый ключ необходим для шифрования данных, но совершенно бесполезен для расшифровки. Поэтому он доступен любому, кто захочет связаться с Хранителем закрытого ключа. Только последний может расшифровать данные.

Конечное шифрование может объединить эти два метода. В случае с Messenger ключ находится в канале связи и известен только общающемуся клиенту. Безопасный канал допускает атаку во время промежуточной атаки. Поэтому украденные данные будут бесполезны», — объясняет Огнев.

Если все мессенджеры используют сквозное шифрование, значит ли, что они одинаково безопасны?

Важной особенностью мессенджеров, использующих end-to-end, является конфиденциальность и анонимность. ‘Конфиденциальность означает, что ее могут обеспечить третьи лица. Самые популярные мессенджеры имеют несколько разработок в этом направлении. Например, в Telegram есть функция самоуничтожения, если пользователь неактивен. Это решение предлагает «право на пересылку». То, что вы опубликовали несколько лет назад, может стать «нелегальным контентом», за который может быть введена уголовная ответственность», — говорит Огнев.

По словам Огнева, анонимность Messenger выражается в том, что связь устанавливается через серверы компании и IP-адрес удаленного пользователя неизвестен, и он не знает нашего адреса. Однако коммуникационная технология, применяемая к клиенту, может иметь недостатки. Например, WhatsApp может раскрыть фактический IP-адрес пользователя при совершении онлайн-звонка, даже без установленной сессии связи.

Одним из недостатков всех мессенджеров является авторизация через номера мобильных телефонов. Секретные службы во многих странах имеют доступ к операторам мобильной связи и могут отправлять текстовые сообщения с вашего номера без уведомления или сообщения. Для защиты от этого вектора многие мессенджеры имеют возможность предупреждать вас об активности пользователя с другого устройства. Кроме того, в настройках доступен список использованных клиентов», — отмечает эксперт.

Могут ли спецслужбы получить доступ к сообщениям, защищенным сквозным шифрованием?

В 2016 году ФБР пыталось заставить Apple раскрыть данные, хранящиеся на телефоне одного из преступников, открывших массовую стрельбу в Сан-Бернардино годом ранее. Генеральный директор Apple Тим Кук заявил, что компания не намерена выполнять запрос ФБР. Он считает, что это освободит правительство для проведения активной политики вмешательства в частную жизнь граждан.

Уже в сентябре 2019 года в рамках соглашения между Лондоном и Вашингтоном американские платформы социальных сетей, включая Facebook и WhatsApp, отправили зашифрованные сообщения пользователей в полицию Великобритании, чтобы помочь их расследованиям.

В конце ноября 2019 года Министерство юстиции США заявило, что планирует начать масштабное расследование в отношении технологического гиганта, поскольку он не может предоставить правительству и службам безопасности доступ к коммуникациям пользователей В декабре 2019 года Facebook отклонил запрос, заявив, что это не в интересах полиции Великобритании и что это не в интересах правительства США. Перехват сообщений4 стал невозможен из-за отказа властей США от сквозного шифрования.

Летом 2019 года власти Гонконга уничтожили пользователей Telegram во время демонстрации. Когда к контакту добавляется номер телефона, мессенджер соотносится с данными, введенными в учетную запись пользователя5. Это означает, что, добавив номер человека в контакты, можно отправить сообщение в мессенджер.

Именно это использовали власти Гонконга, чтобы запутать протестующих. По словам Александра Огнева, были созданы специальные группы для добавления протестующих в контакты и сопоставления их с реальными людьми. Этот метод требует больших затрат ресурсов.

В то же время стоит понимать, что сквозное шифрование не гарантирует полную конфиденциальность. Общение на темы, которые запрещены в вашей стране, привлечет внимание правоохранительных органов. В этих случаях у мессенджера нет другого выбора, кроме как открыть доступ к данным.

Принцип работы сквозного шифрования

Как работает сквозное шифрование в WhatsApp

Когда мы говорим о сквозном шифровании, мы имеем в виду сочетание таких методов, как симметричное шифрование данных и асимметричное шифрование данных.

Симметричное шифрование означает, что для шифрования и дешифрования используется один и тот же ключ шифрования. Кроме того, сам ключ обычно недостаточен, поэтому для защиты применяются необходимые алгоритмы. Данные смешиваются для обеспечения максимальной безопасности. Однако ключ все еще может быть выбран, а эксперт по безопасности изменит значения длины ключа, сложности, количества раундов преобразования и т.д.

Асимметричное шифрование — это когда для защиты данных используются открытый и закрытый ключи. Первый используется для шифрования данных, а второй — для их расшифровки.

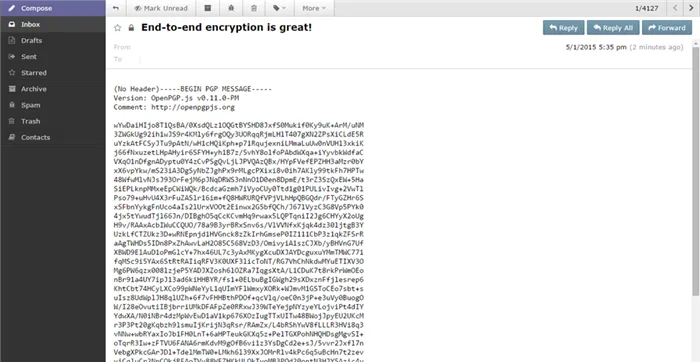

В отсутствие закрытого ключа сообщение сквозного шифрования выглядело бы следующим образом: открытый ключ используется для шифрования данных, а закрытый ключ — для их расшифровки.

При объединении этих методов в мессенджере ключ защищается каналом связи, известным только собеседнику. Безопасный канал исключает атаки типа «человек посередине». То есть, когда злоумышленник тайно крадет трафик клиента и считает, что клиент общается в частном порядке.

Могут ли правоохранительные органы получить доступ к сообщениям?

Даже если мессенджер использует сквозное шифрование, это не означает, что сообщения навсегда остаются невидимыми для других. В большинстве случаев все зависит от самого мессенджера и страны.

Например, в 2016 году ФБР попросило Apple открыть доступ к данным, хранящимся на одном из устройств преступников. В то время Тим Кук заявил, что он не будет ничего раскрывать ФБР, потому что это раскрыло бы руки правительства.

Apple не уступила правительству, но Facebook и WhatsApp не смогли устоять: в 2019 году они были вынуждены передать зашифрованные сообщения пользователей полиции Великобритании. Конечно, для этого должна быть серьезная причина, просто потому, что никто не собирается передавать свои данные.

Но не все так плохо: в 2019 году Министерство юстиции США начало масштабное расследование в отношении технологического гиганта, заявив, что он хотел предоставить доступ к электронной почте всех пользователей, но не смог. Facebook отклонил запрос и не отказался от сквозного шифрования.

Такая же ситуация сложилась и в Telegram: в 2018 году основатель Telegram Павел Дуров заявил, что может получить доступ к данным пользователей только при наличии решения суда по делу о терроризме. В других случаях не исключено распространение данных.

Исходя из вышесказанного, можно сделать вывод, что сквозное шифрование не обязательно защищает от правительственных сил, но оно обеспечивает адекватную защиту от злоумышленников.

Все ли мессенджеры одинаково безопасны?

Не все мессенджеры одинаково безопасны при использовании сквозного шифрования. Большинство приложений сегодня обеспечивают аутентификацию через номера мобильных телефонов. Такой подход уже демонстрирует среду, которая не является полностью безопасной, даже при использовании сквозного шифрования. Это правда, что спецслужбы многих стран имеют практически открытый доступ к данным компаний мобильной связи. Это означает, что они могут получить доступ к вашим SMS без вашего ведома.

На первый взгляд кажется, что сквозное шифрование защищает практически от всего, но, как мы видели, это совсем не так. Кроме того, сквозное шифрование также имеет свои ограничения.

Первое, что следует отметить, это то, что хотя этот метод скрывает сообщение от любопытных глаз, он не скрывает факт отправки сообщения. Когда мы отправляем сообщение одному из наших контактов, сервер знает об этом. Он не будет знать, что именно мы послали, но он будет знать, когда и кому было отправлено послание.

Во-вторых, любой человек может получить доступ к устройству, находящемуся у него в руках. В этих случаях важно не то, какое шифрование было использовано, а то, как защищено все устройство. Здесь поможет блокировка доступа к мессенджеру с помощью пин-кода.

Решение заключается в шифровании из конца в конец. Благодаря сквозному шифрованию поставщики интернет-услуг не могут просматривать содержание ваших сообщений. У них нет ключа, чтобы отпереть ваши личные данные. Только вы и люди, с которыми вы общаетесь, имеют доступ к этим данным.

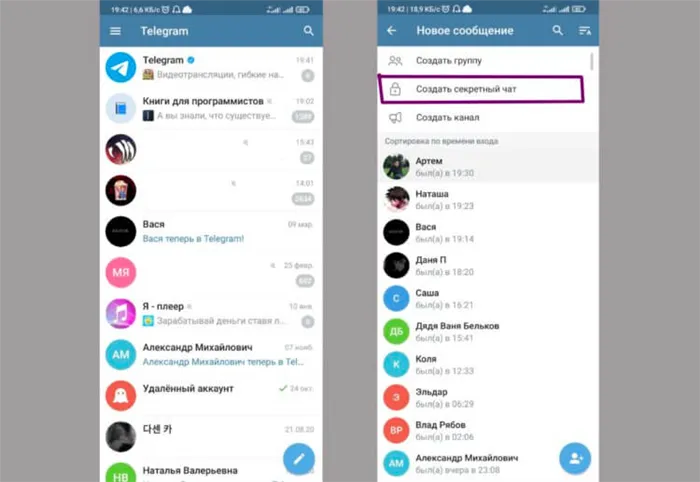

Как создать секретный Телеграм-чат

Если мне нужно конфиденциальное письмо, я всегда использую Conversation by Telegram. Это просто, удобно и безопасно. Психология здесь играет еще большую роль. Когда вы сами принимаете меры по обеспечению безопасности данных, вы признаете это более надежным методом.

- Зайдите в приложение Телеграм и нажмите на значок в виде карандаша в правом нижнем углу.

- Выбираем пункт Создать секретный чат.

- Выбираем из списка пользователя, который вам нужен.

- Готово

Как создавать секретные разговоры через Telegram.

Если вы вдруг захотите включить таймер автоматического удаления, нажмите на три точки в правом верхнем углу, нажмите кнопку «Таймер самозащиты» и установите необходимое время.

Кроме того, Conversations в Telegram предлагает и другие замечательные возможности. Например, вы не можете рекламировать свои сообщения другим пользователям, делать скриншоты или изменять отправленные вами сообщения.

Вы можете найти еще больше сообщений на канале yandex.zen. Рекомендуется оформить подписку.

Этот тип шифрования более совершенен, чем симметричное шифрование, но все же оба конца не защищены. Если киберпреступник взломает соединительное устройство и украдет оба ключа, данные можно будет восстановить.

Возможные угрозы при сквозном шифровании

- E2EE не защищает конечные точки , поэтому тот, кто взломает любую из них, может получить открытый или закрытый ключ или просто перехватить данные через ваше приложение;

- Некоторые системы обмена сообщениями могут не шифровать свои резервные данные . Например, WhatsApp предлагает E2EE, но не шифрует сообщения в резервной копии, которая хранится на серверах Google Drive. Это означает, что Google может получить доступ к вашему журналу резервного копирования. Всегда проверяйте, что приложение реализует E2EE по всем направлениям;

- Бэкдорные атаки . Бэкдор-атака – это скрытый обход шифрования. Это можно сделать с помощью троянов, вредоносных программ или вредоносного кода. Таким образом, хакеры могут перехватить контроль над вашим устройством и получить доступ к вашим данным.

Несмотря на эти возможные уязвимости, E2EE остается одним из самых надежных инструментов для обеспечения конфиденциальности и безопасности. Рекомендуется использовать приложения E2EE, когда это возможно.

В то же время не забывайте использовать методы защиты в Интернете, такие как избегание подозрительных вложений, сообщений электронной почты, загрузок, использование программ защиты от вирусов и обновлений вредоносных программ, а также использование услуг E2EE VPN.