- Трояны против вирусов

- Что такое троянский вирус?

- Как вы можете получить троян

- Троянская программа вирус

- Способы внедрения вредоносного ПО

- Признаки заражения

- Назначение троянской программы

- Как удалить троянский вирус

- Способы распространения

- Виды троянского софта

- Причиняемый ущерб

- Где можно подхватить компьютерный вирус?

- Как избегать вирусов в интернете: советы, рекомендации

Подобно истории о Троянском коне в древнегреческой мифологии, троянские вредоносные программы появляются с «образом» того, что вы хотите. Часто маскируясь под бесплатное программное обеспечение или вложение электронной почты, пакет Aeolus открывается, когда вы позволяете установить его на свой компьютер.

Трояны против вирусов

Лучшим объяснением разницы между троянским программным обеспечением и вирусами или вредоносными программами является история о Троянской войне и троянских конях.

Что такое троянский конь? Согласно истории, греки построили огромного деревянного коня, наполненного солдатами, и преподнесли его в качестве прощального подарка городу Троя. Как только конь был найден в городе, греческие солдаты сошли со своих полых коней и под покровом темноты атаковали город.

Вирусы — это программное обеспечение, предназначенное для заражения компьютера перед распространением на другие компьютеры. Троянские программы не предназначены для распространения. Он предназначен для выполнения очень специфических задач на компьютере или мобильном устройстве.

Что такое троянский вирус?

Троянские кони предназначены для выполнения вредоносных задач на вашем компьютере, обычно неосознанно.

К этим задачам относятся.:.

- Предоставление хакерам возможности взять под контроль ваш компьютер.

- Перехват вашего интернет-трафика, чтобы украсть данные банковского счета или кредитной карты.

- Подключение вашего компьютер к большому интернет-ботнету, чтобы совершать такие криминальные действия, как атаки типа «отказ в обслуживании» (DDoS).

- Повреждение системных файлов и шифрование данных, чтобы хакер мог вымогать у вас деньги.

- Сбор адресов электронной почты или телефонных номеров, которые хакеры затем продают спамерам.

Троянские программы могут стоить очень дорого. Одним из самых печально известных троянцев был FBI MoneyPak. Это привело к тому, что компьютеры пользователей перестали реагировать на запросы, в результате чего пользователям пришлось перечислить от 200 до 400 долларов США для восстановления доступа к своим системам. К сожалению, многие люди заплатили хакерам.

Как вы можете получить троян

К сожалению, получить троянский вирус так же просто, как загрузить неправильное приложение на ПК или мобильное устройство. И даже если вы никогда не загружали никаких программ, вы можете случайно перенести одно из этих вредоносных приложений на свой компьютер.

Выполнение любого из следующих действий может сделать вас уязвимым для троянской атаки.

- Нажмёте на ссылку в электронном письме, которое загружает приложение на ваш компьютер.

- Загрузите «бесплатное» программного обеспечения с сайта, который вам не знаком.

- Нажмёте на окно всплывающей рекламы.

- Загрузите файл из темной сети.

- Совместное использование или загрузка файлов Bittorrent.

Это означает, что каждый раз, когда вы загружаете файл с веб-сайта или другого источника, ваш компьютер подвергается риску троянской атаки, поскольку он не может быть проверен вашим компьютером.

А целью вирусов всех видов обычно является использование компьютера жертвы в качестве дополнительного органа для вымогательства, кражи денег, получения доступа к конфиденциальной информации, атаки на крупные серверы, добычи (майнинга) криптовалют и т.д.

Троянская программа вирус

Троянские программы могут серьезно осложнить жизнь владельцам компьютеров. В некотором смысле они похожи на вирусы, поскольку их цель — нанести вред пользователю. Сбой не обязательно серьезный или видимый, но на операционную систему оказывается какое-то воздействие. Такие троянские программы могут устанавливаться под видом полезных программ или быть совершенно незаметными для пользователя.

Троянские кони — это вредоносные программы, значительно отличающиеся от традиционных типов вирусов, которые используют собственные алгоритмы для проникновения на компьютер пользователя. В отличие от него, троянский конь не может распространяться сам по себе, поэтому необходимы действия человека. Как правило, эти утилиты выдают себя за другие типы файлов, от установочных пакетов до мультимедийных данных. Активируя такого троянца, пользователь активирует алгоритм вредоносного ПО. В некоторых случаях троянский конь становится частью многокомпонентного вируса.

Способы внедрения вредоносного ПО

Важно понимать, что цель злоумышленника, создающего троянского коня, — заставить конечного пользователя выполнить файл, содержащий код. Мошенники придумали множество эффективных методов, большинство из которых даже не информируют пользователя о том, что троян заразил его компьютер.

Троянские программы часто маскируются под популярные установочные пакеты для программ и игрушек. Файлы загружаются на ненадежные файлообменные сайты или вредоносные шлюзы. Вредоносные программы также могут быть найдены в мгновенных сообщениях, электронных письмах, социальных сетях и подобных источниках.

Наиболее распространенным сценарием является запрос на получение дополнительного программного обеспечения из источника, отличного от официального сайта поставщика. К ним относятся драйверы оборудования, браузеры, обновления, игры и другие дополнительные программы. Пользователи также могут нажимать на неоплаченные ссылки в социальных сетях и мессенджерах.

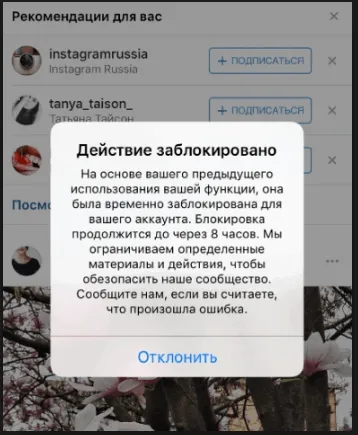

Признаки заражения

О появлении на компьютере вредоносного ПО этого типа могут свидетельствовать различные симптомы. Как правило, пользователь воспринимает его довольно быстро:.

- самопроизвольная перезагрузка компьютера;

- запуск программ и системных служб без участия пользователя;

- самостоятельное открытие и закрытие CD-ROM;

- в следствии изменения троянским конём файла hosts – браузер открывает страницы, которые пользователь не посещал до этого — сайты для взрослых и порталы азартных игр;

- самопроизвольные снимки экрана;

- появление новых приложений в автозагрузке;

- внезапное проигрывание видео контента, звуков и картинок;

- перезагрузка компьютера при запуске заражённого ПО;

- могут появляться ошибки синего экрана смерти.

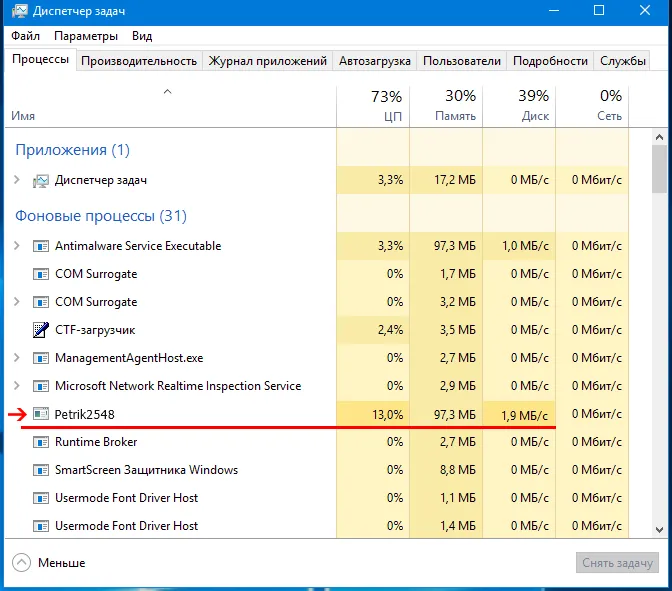

Программа может быть не столь явной, но симптомы все равно могут присутствовать. Особенно интенсивно это происходит на компьютерах с низкой производительностью: температура процессора повышается, троян перегружает процессор, и компьютер работает очень медленно. Управление работой отображает неизвестные процессы, которые используют больше всего ресурсов компьютера. Если выявлен любой из вышеперечисленных симптомов — необходимо провести проверку компьютера на наличие вируса.

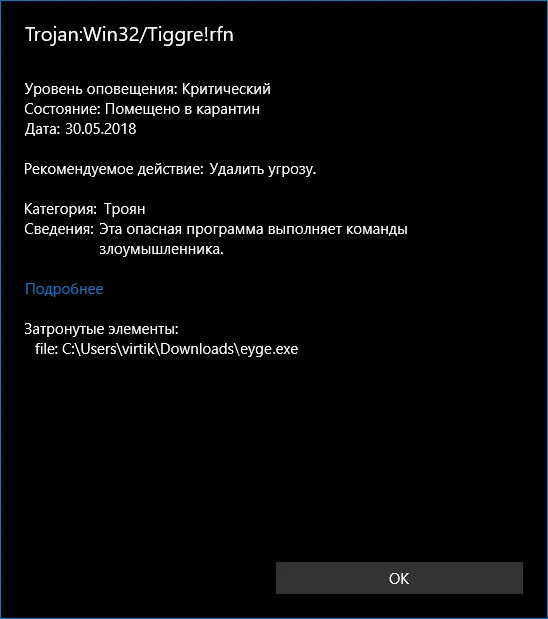

На фотографиях ниже показаны вредоносные результаты работы системы в одном случае из моего опыта. Кроме того, обратите внимание, что эта вредоносная процедура остается максимально незамеченной и поэтому не загружает систему на 100%, но все же препятствует запуску приложения. Непонятное название сразу привлекает ваше внимание.

Назначение троянской программы

Как правило, все троянские программы написаны с определенной целью. В основном он используется для обогащения, шпионажа и решения частных счетов. Тип троянского коня связан с этими вирусами и приводит к заражению конечных пользователей.

- Кража финансовой информации. К конфиденциальным данным, на которые нацелены мошенники, относятся логины, пароли, номера кошельков и счетов, пин-коды банковских карт и т. д. Чтобы, обезопасить взаимодействие пользователя с интернет-банкингом и платёжными системами разрабатываются специальные механизмы безопасности для защиты личных данных. Яркий пример данного подхода — ввод дополнительного кода, который присылается посредством СМС или электронной почты.

- Кража информации об аккаунтах. Часто троянские программы пытаются перехватить защищённые личные данные интернет-аккаунтов популярных веб-ресурсов — социальные сети, мессенджеры, сайты знакомств и т. д. В случае успеха злоумышленник начинает вымогать деньги от лица пользователя у его друзей под различными предлогами. Также, страница пользователя может использоваться для перенаправления на определённые сайты.

- Спам. Вредоносное ПО часто применяется для сбора почтовых адресов для последующей рассылки спама.

- Повышение посещаемости ресурса. Внедрённый троян будет открывать в браузере пользователя выбранный заранее сайт, тем самым увеличивая его показатели и способствуя обогащению мошенников.

- Накрутка скачиваний файлов. Как известно многие файлообменники платят пользователям за каждое скачивание выложенных ими файлов. Троянская программа может увеличить число подобных загрузок и улучшить финансовое состояние разработчика утилиты.

- Управление компьютером. Заражённое трояном устройство может использоваться для хакерских DDOS атак на различные интернет-ресурсы.

- Уничтожение данных. Удаление ценной информации на компьютере пользователя, а также повреждение некоторых аппаратных составляющих.

- Сбор личных данных пользователей. Статистическая информация по посещаемым сайтам, любимым программам, фильмам, музыке и другим аспектам повседневной жизни пользователей, собранная при помощи троянов, ложится в основу маркетинговых исследований коммерческих компаний.

- Звонки на платные номера. Если пользователь подключается к сети интернет с помощью модема, то внедрённый троян может периодически проводить звонки на платные дорогостоящие номера.

Помимо вышеупомянутых целей, вредоносные программы могут использоваться и в личных целях, например, для reinstven или fearmail. Поэтому лучше всего установить хотя бы один бесплатный антивирус, чтобы предотвратить проникновение вредоносных программ на ваш компьютер.

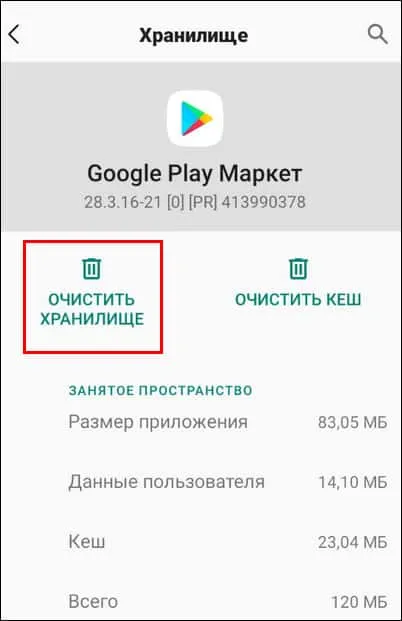

Как удалить троянский вирус

Эффективный способ избежать троянских программ — всегда использовать надежный антивирус. Многие дополнительные программы могут блокировать троянские программы. Специализированное защитное программное обеспечение постоянно совершенствуется, но в некоторых случаях оно может не определить угрозу.

Если проверка антивирусом не дала результата, следует внимательно посмотреть на все активные процессы в диспетчере задач и попытаться удалить вирус вручную. Если имя процесса неизвестно, а потребление ресурсов процессора велико, то, скорее всего, это троян.

Кроме того, может помочь очистка кэш-памяти браузера и папки ‘TEMP’. В этом могут помочь специальные программы очистки, такие как CCleaner Computer Cleaning Program. Задайте свой вопрос в комментариях ниже или посетите страницу контактов и заполните форму, чтобы отправить его нам.

Вирусы и вредоносные программы могут быть раздражающими, но существуют не менее опасные версии вирусов-троянов. Если ваш компьютер заражен одним из них, удалить его может быть сложно или невозможно.

Способы распространения

Как троянцы попадают в ваш компьютер?

- При скачивании и установке программ;

- Через уязвимости веб-браузера, когда вы просматриваете сайты, содержащие трояны;

- Посредством электронной почты, файлообменников или онлайн-чатов;

- Их могут установить другие, ранее поселившиеся в вашем компе паразиты.

Виды троянского софта

Существует множество различных типов этих программ, каждая из которых имеет определенную цель. Чтобы избавить вас от лишних вопросов, я приведу основные из них.

- Шпионы — считывают приватные данные и отправляют их своему создателю.

- Взломщики — самые лютые вирусы, которые крушат систему, шифруют или вовсе уничтожают данные.

- Проги удаленного доступа (BackDoor) — устанавливают на вашем компе сервер, а хозяин софта через имеющийся у него Клиент посылает на ваше железо все, что пожелает.

- Кейлоггеры — запоминают все нажатия на клавиатуру, и, следовательно, могут считывать переписку, логины, пароли и т. п.

- Загрузчики — заливают в ваш ПК всевозможный контент. Чаще всего так проникают другие вирусы.

- Дропперы — открывают двери другим троянам.

- Программы-шутки. Могут безвредно подшучивать над вами, мол, компьютер взломан, данные сейчас отформатируются и прочее, но на самом деле этого не происходит.

Причиняемый ущерб

Я расскажу немного подробнее о том, что может быть опасным троянцем:.

- Закачивание, перезапись, заражение файлов;

- Взлом операционной системы путем форматирования ее компонентов, удаления приложений и пр.;

- Уничтожение жесткого диска;

- Кража конфиденциальной информации (номера кредитных карт, логины и пароли, важные документы и т. п.);

- Пересылка собранной информации на заготовленный сервер или удаление всего хоста с его помощью;

- Подключение к монитору и веб-камере и запись происходящего;

- Установка скрытого FTP-сервера для ведения несанкционированной деятельности;

- Сетевые атаки или просто отправка большого количества сообщений по электронной почте с одного компьютера с целью выведения его из игры;

- Блокировка самих антивирусных программ и доступа к сайтам, где их можно скачать;

- Снижение скорости интернета;

- Заваливание пользователя объявлениями или ссылками, ведущими на поддельные ресурсы.

И это далеко не полный список того, что может сделать троянский конь.

Жители Трои решили, что это подарок, чтобы показать ахейцам, что они смирились с поражением, и притащили его на свою территорию. Но этому не суждено было сбыться. Противник сел на коней и ночью был атакован врасплох.

Где можно подхватить компьютерный вирус?

Основным источником информации для троянского коня являются приложения, которые приходят из неизвестных источников и по неизвестным ссылкам. Чувствительные ссылки часто отправляются по электронной почте. Троянские программы также могут проникать на устройства при нажатии на всплывающие рекламные окна.

После каждого из этих действий трудно сразу понять, был ли компьютер атакован троянцем. Любой доступ в Интернет потенциально опасен. Рекомендуется соблюдать меры предосторожности, описанные ниже.

Как избегать вирусов в интернете: советы, рекомендации

Основным требованием является хорошая антивирусная защита. Он не спасет вас от всех троянов, но он сделает вашу жизнь более сложной и обезопасит ваши устройства от других вирусов. Без антивируса вы не сможете работать безопасно. Программное обеспечение для защиты обновляется ежедневно.

- Не стоит выключать сетевой экран. Брандмауэр ОС не очень эффективная защита, но он все же препятствует проникновению троянских программ.

- Следует своевременно обновлять ОС. В новых версиях меньше уязвимых мест, через которые могут проникнуть трояны.

- Необходимо приобретать только лицензированное ПО. Также каждая новоустановленная программа должна сканироваться антивирусом.

- Не стоит кликать на подозрительные ссылки и баннеры и пользоваться незнакомыми USB-накопителями.

- При подключении к неизвестным Wi-Fi сетям, можно включать VPN

- С особым подозрением нужно относиться к защитным программам, ведь именно под них часто маскируются трояны.

Последняя рекомендация — использовать надежные пароли. Не повторяйте их. Учетные записи администраторов также стоит защитить паролем.

Однако невозможно на 100% обезопасить себя от троянских программ. Поэтому не стоит бояться потерять свои данные из-за атаки трояна, так как необходимо создать систему резервного копирования.