В прошлом наиболее уязвимыми элементами в системах Windows были исполняемые файлы (расширения EXE). Сегодня вирусы успешно маскируются в текстовых документах, фотофайлах, видео и динамических библиотеках.

Характеристика заражения разными видами компьютерных вирусов

Вредоносные программные приложения впервые появились в 1960-х годах, но вирусы возникли в 1980-х годах. После заражения компьютера они могут нанести непоправимый ущерб информации, хранящейся на диске.. Следует упомянуть основные способы заражения компьютера и виды вирусной активности.

Вирус — это приложение или код, написанный для нанесения ущерба компьютеру жертвы и/или в интересах его создателя.

Объясните. Например, кейлоггер не влияет на операционную систему, не вредит файлам пользователя, не крадет типы и не отправляет их владельцу вредоносной программы.

Не все типы документов подвержены заражению. Встроить вредоносный код в мультимедийные файлы практически невозможно. Потенциально опасными являются файлы, содержащие инструкции, наборы исполняемых команд.

- EXE — двоичный, исполняемый файл.

- BAT и CMD — пучки и команды соответственно.

- COM — 8-битные исполняемые программы.

- MSI — установочный пакет Windows,.

- Сценарии -VBS, AUX, SCR, ADP, PY.

- Динамические библиотеки — DLL.

- CPL — Расширения панели управления.

- CSS — таблицы стилей.

Другие форматы офисных хранилищ с поддержкой макросов, такие как DOCX, XMLX и PPTX, также уязвимы.

Основные признаки файловых вирусов и других вирусов, заражающих компьютеры:.

- В любом месте или только в самом браузере.

- Приложение зависает и самопроизвольно запускается.

- Повышенная несущая способность, шум вентилятора, низкий уровень свободной оперативной памяти.

- Частые системные ошибки, особенно при запуске программ.

- Медленная работа компьютера.

- Неизвестные запущенные процессы.

- Изменение системных настроек.

- Повышенная сетевая активность.

- Уведомление о том, что операционная система не загружена, а данные зашифрованы.

- Доступ к рабочему столу и дискам не шифруется.

- Даты создания/изменения файлов изменились.

- Свободное место на дисках (особенно на системном диске) исчезает.

Существует несколько концепций классификации опасных приложений.

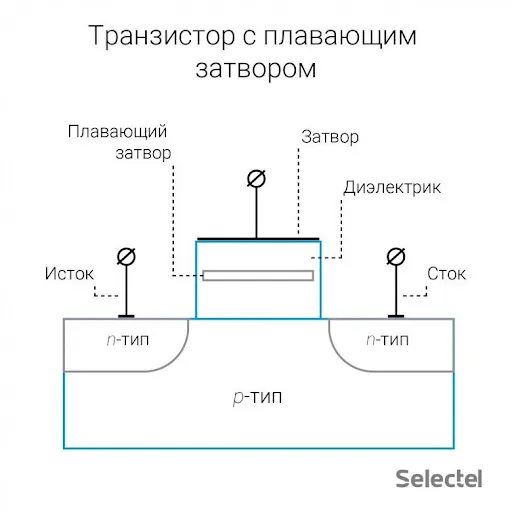

Файловые вирусы — самая распространенная категория. Вредоносные программы записывают вредоносный код в отдельный документ или встраивают в тело исполняемого файла. Это офисный документ, содержащий команды Macroos (макросы). Как только он запускается, он заражает другие документы и выполняет встроенные вредоносные алгоритмы. Они распространяются во взломанных и других модифицированных приложениях и видеоиграх, замаскированных под скомпрометированные программы. Они характеризуются широким спектром воздействия на компьютеры.

Вредоносные программы на основе файлов включают вредоносное программное обеспечение драйверов. Они встраиваются в низкоуровневое программное обеспечение управления оборудованием для понимания аппаратных средств управления. Они добавляются в файл конфигурации и вносятся в него.

Программы вождения являются устаревшим вредоносным ПО.

Вредоносные программы на основе файлов сортируются в зависимости от того, как они работают.

- Вирусы — обладают всеми вышеперечисленными характеристиками.

- Adware: разнообразные программы, которые появляются во вкладке браузера на рабочем столе.

- Шпионские программы: шпионские программы замаскированы и могут изменять настройки безопасности и предотвращать доступ в Интернет.

- Ransomware: ransomware блокирует доступ к дискам и препятствует запуску операционной системы или рабочего стола. Они просят деньги за коды расшифровки данных.

- Боты — используют компьютерный материал в атакующих целях, обычно присоединяясь к бот-сети и осуществляя DDOS-атаки.

- Руткиты — получение удаленного доступа к компьютеру путем захвата контроля над ним в фоновом режиме.

- Троянские кони — имеют разнообразные симптомы.

- Шахты — интенсивно нагружают видеокарты, процессоры. Некоторые из них присутствуют всегда, другие — во время простоя.

Меры профилактики заражения ПК вирусом

Сложный подход может предотвратить заражение системы. Ниже приведен краткий перечень мер, которые можно предпринять для защиты персональных данных от компьютерных вирусов

- Используйте легитимную версию надежного антивирусного продукта.

- Загружайте бесплатные приложения только с официальных сайтов и проверяйте их в облаке. Используйте Virustotal.

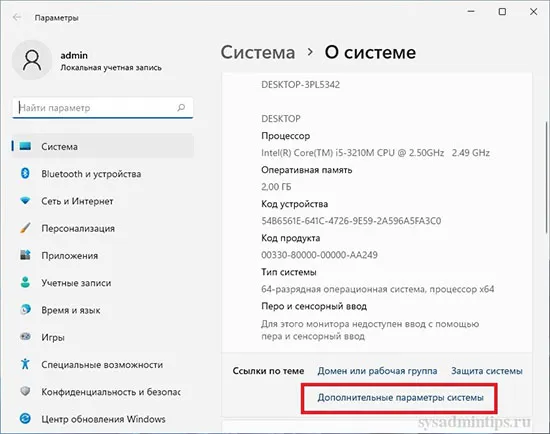

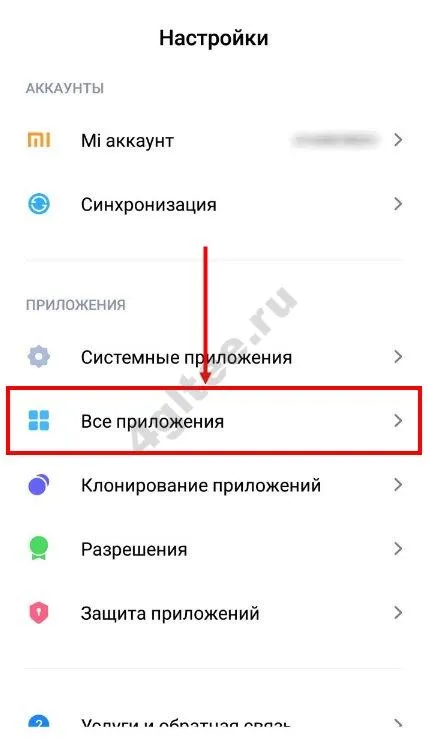

- Используйте учетные записи с ограниченными правами для доступа к операционной системе.

- Проверьте электронную почту и ссылки на сообщения безопасности.

- Регулярное обновление операционной системы и антивирусной базы.

- Периодическое сканирование дисков.

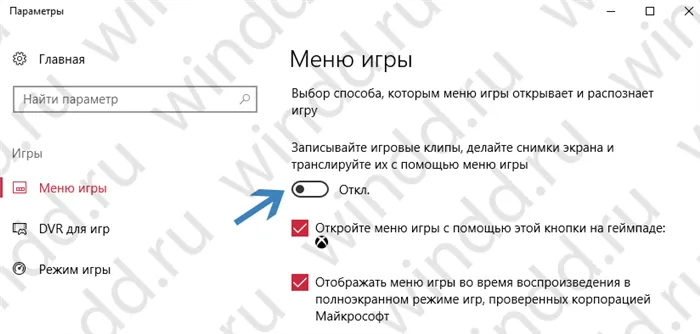

- Отключите автоматическое выполнение съемных устройств хранения данных.

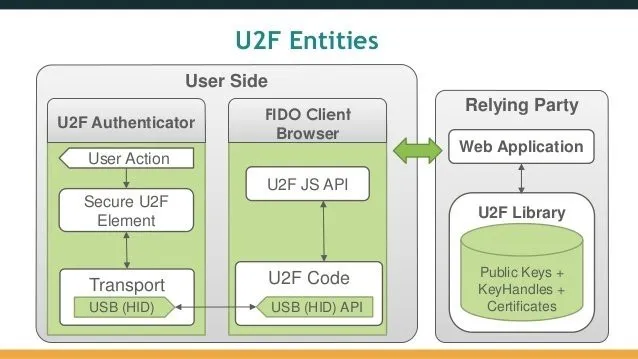

- Брандмауэры, VPN.

- Блокируйте всплывающие окна браузера.

- Используйте расширения для удаления рекламы.

Чтобы предотвратить заражение, не нажимайте на рекламу, не скачивайте и не изменяйте неработающее программное обеспечение и не посещайте сайты с плохой репутацией.

Тесты

- Нажимайте на непроверенные ссылки.

- Скачайте фильм из Интернета.

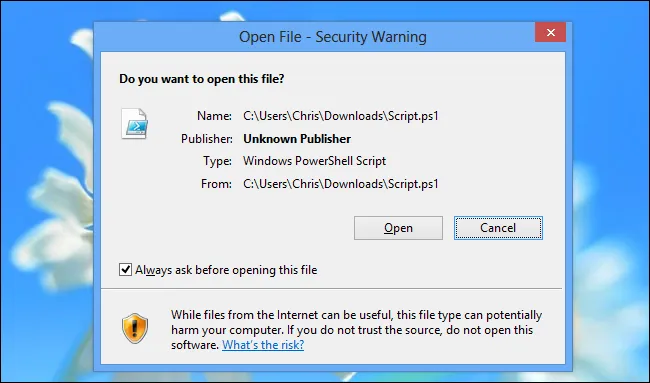

- Запустите исполняемый файл.

- Отформатируйте диск.

Выберите вариант, который лучше всего описывает ситуацию. Типы файлов, которые могут быть заражены:.

- Исполняемые файлы (bat, exe, com).

- Файлы (rar, zip).

- Мультимедийные файлы (mp3, mp4).

- Файлы, содержащие инструкции (exe, com, msi, script).

Какие файлы заражены макровирусами?

Загрузочные вирусы характеризуются следующими фактами

- Они легко обнаруживаются антивирусами.

- Не запускайте операционную систему.

- Влияют на активные программы.

- Они запускаются до или во время запуска операционной системы.

Кратко опишите шаги, которые можно предпринять для предотвращения заражения компьютера вирусом.

Хакерская игра окончена. Вирусы теперь пишутся для того, чтобы зарабатывать деньги. Шифрование файлов и требование выкупа за доступ к данным — это классическая конструкция семейства вирусов-шифровальщиков. Могу ли я сам восстановить файлы? И как я могу предотвратить появление вирусов?

Почему расширение файла потенциально опасно?

Эти расширения файлов потенциально опасны, поскольку могут содержать код или выполнять произвольные команды. Файлы .exe потенциально опасны, поскольку являются программами, которые могут выполнять все, что угодно (в рамках контроля учетных записей Windows). Медиафайлы, такие как изображения .JPEG и музыкальные файлы .MP3, не представляют опасности, так как не содержат кода (в некоторых случаях изображения вредоносного формата и другие медиафайлы могут использовать уязвимости в программе просмотра, но эти проблемы редки и быстро устраняются (они будут исправлены).

Учитывая это, важно знать, какие типы файлов могут содержать код, скрипты и другие потенциально опасные .

Программы

.EXE — это исполняемый файл программы. Большинство приложений, запускаемых в Windows, представляют собой файлы .EXE.

.PIF — файлы информации о программе MS-DOS. Хотя файлы .PIF не могут содержать исполняемый код, Windows обрабатывает файлы .PIF так же, как и файлы .EXE, если они содержат исполняемый код.

.APPLICATION — программа установки приложений, разработанная с использованием технологии MicrosoftClickOnce.

Файлы .GADGET-Gadget из Windows Desktop Gadget Technology, импортированные с Windows Vista.

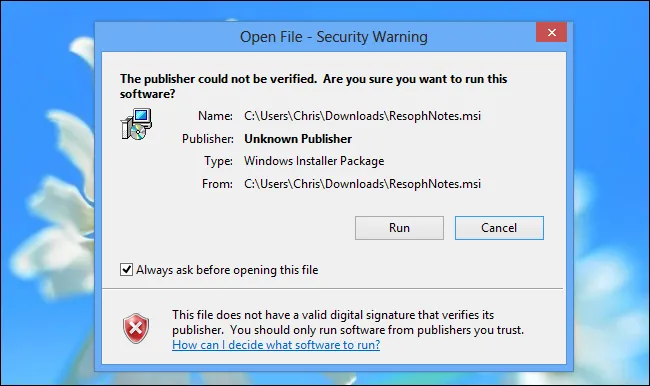

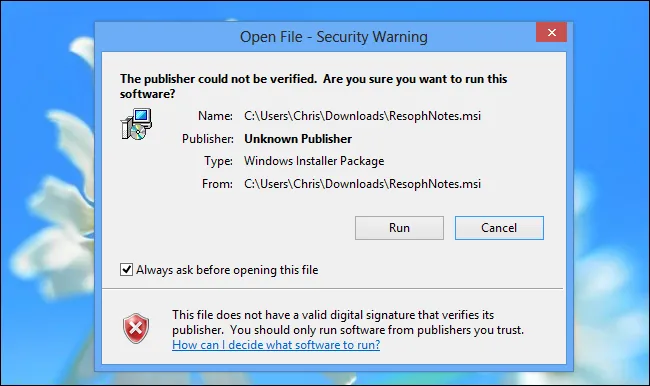

.MSI — установочные файлы Microsoft. Они устанавливают другие приложения на компьютер, но приложения также могут быть установлены с помощью файлов .exe.

Файлы восстановления .MSP-Windows Installer. Используется для восстановления приложений, разработанных с использованием файлов .MSI.

.COM — оригинальный тип программы, используемый в MS-DOS.

Заставки .SCR-Windows. Заставки Windows могут содержать исполняемый код.

Приложения .HTA-HTML. В отличие от HTML-приложений, запускаемых в браузере, файлы .HTA работают как доверенные приложения без отдельной среды программирования.

.CPL — файлы панели управления. Все утилиты панели управления Windows представляют собой файлы .CPL.

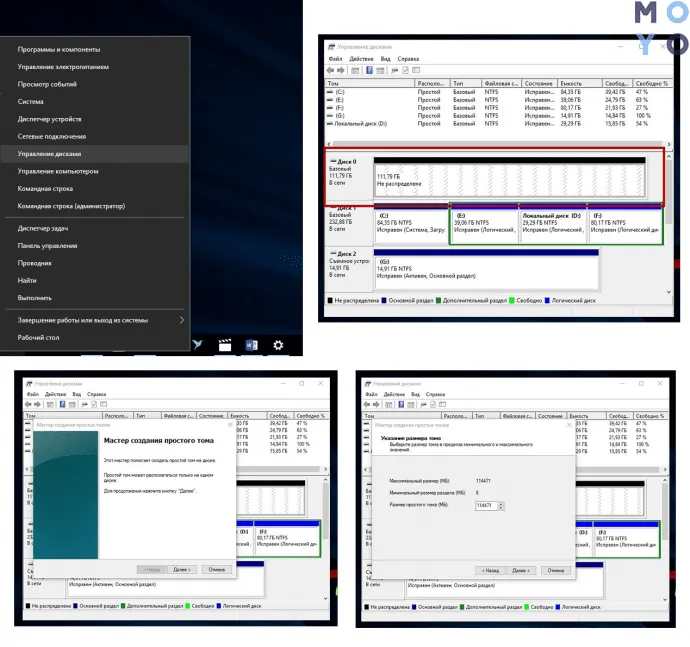

.MSC-файлы в консоли Microsoft Management Console. Такие приложения, как редактор групповой политики и инструмент управления дисками, представляют собой файлы .MSC.

Файлы .JAR-.JAR содержат исполняемый код Java. Если установлена среда Java Runtime Environment, файл .JAR будет запущен как программа.

Скрипты

.BAT — файл командной строки. Содержит список команд, которые будут выполняться компьютером при открытии компьютера. Первоначально использовалась MS-DOS.

.CMD — файл командной строки. Подобно .BAT, это расширение файла было введено в Windows NT.

.VB и .VBS — это файлы VBScript. Код VBScript, который они содержат, выполняется, когда вы их запускаете.

.VBE — зашифрованный файл VBScript. Похож на файл VBScript, но трудно понять, что на самом деле делает файл при выполнении.

.JS — это файл JavaScript. Файлы .JS обычно используются в веб-страницах и могут безопасно выполняться в веб-браузере. Однако Windows выполняет файлы .JS вне браузера, без изолированной среды программирования.

.JSE — зашифрованные файлы JavaScript.

.WS, .WSF — файлы сценариев Windows.

Файлы управления .WSC, .WSH-WindowsScriptComponent и WindowsScriptHost. Используется в сочетании с файлами WindowsScript.

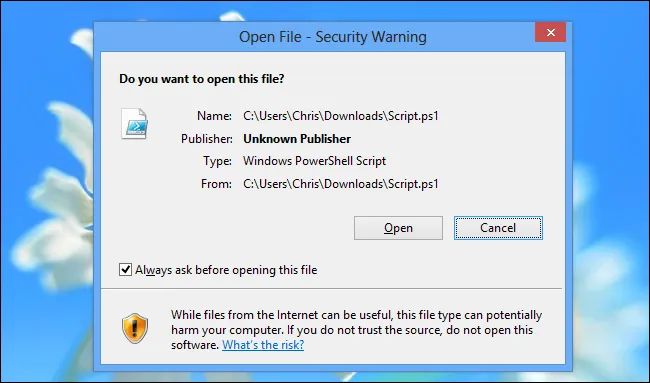

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 — сценарии WindowsPowerShell. Выполняет команды PowerShell в порядке, указанном в файле.

.MSH, .MSH1, .MSH2, .MSHXM L, .MSH1XML, .MSH2XML — файлы сценариев Monad. Позже Monad был переименован в PowerShell.

Логическая бомба: программа, которая использует триггер для активации вредоносного кода. Программа остается в режиме ожидания и не появляется до тех пор, пока не будет активирована кнопка включения. Результатом может быть что-то вроде удаления всех файлов на устройстве.

Почему расширение файла потенциально опасно?

Эти расширения файлов потенциально опасны, так как могут содержать код или выполнять произвольные команды. Файлы .exe потенциально опасны, поскольку являются программами, которые могут выполнять все, что угодно (в рамках контроля учетных записей Windows). Мультимедийные файлы (такие как изображения .JPEG и музыкальные файлы .MP3) не представляют опасности, поскольку не содержат кода. (В некоторых случаях вредоносные изображения или другие медиафайлы могли использовать уязвимости браузера, но такие проблемы встречаются редко и могут быть быстро устранены).

Учитывая это, важно знать, какие типы файлов могут содержать код, скрипты и другие потенциально опасные .

программы

.EXE — это исполняемый файл программы. Большинство приложений, запускаемых в Windows, представляют собой файлы .EXE.

.PIF — файл информации о программе для программ MS-DOS. Хотя файлы .PIF не могут содержать исполняемый код, Windows обрабатывает файлы .PIF так же, как и файлы .EXE, если они содержат исполняемый код.

.APPLICATION — программа установки приложений, разработанная с использованием технологии MicrosoftClickOnce.

Файлы .GADGET-Gadget из Windows Desktop Gadget Technology импортируются Windows Vista.

.MSI — это установочные файлы Microsoft. Они устанавливают другие приложения на компьютер, но приложения также могут быть установлены с помощью файлов .exe.

.MSP — файлы восстановления установщика Windows. Используется для восстановления приложений, разработанных с помощью файлов .MSI.

.COM — оригинальный тип программы, используемый MS-DOS.

Заставка .SCR-Windows. Заставки Windows могут содержать исполняемый код.

Приложения .HTA-HTML. В отличие от HTML-приложений, запускаемых в браузере, файлы .HTA работают как доверенные приложения без «песочницы».

.CPL — это файл панели управления. Все утилиты в панели управления Windows представляют собой файлы .CPL.

.MSC-файлы в консоли Microsoft Management Console. Такие приложения, как редактор групповой политики и инструмент управления дисками, представляют собой файлы .MSC.

Файлы .JAR-.JAR содержат исполняемый код Java. Если установлена среда Java Runtime Environment, файл .JAR будет запущен как программа.

Сценарии

.BAT — файл командной строки. Содержит список команд, которые будут выполняться компьютером при открытии компьютера. В первую очередь используется MS-DOS.

.CMD-пакетный файл. Аналогично .BAT, но это расширение файла было введено в Windows NT.

Файлы .VB, .VBS-VBScript. Запускается при выполнении включенного кода VBScript.

.VBE — Зашифрованный файл VBScript. Похож на файл VBScript, но нелегко понять, что происходит при выполнении этого файла.

.JS — это файл JavaScript. Файлы .JS широко используются в веб-страницах и могут безопасно выполняться в веб-браузере. Однако Windows выполняет файлы .JS вне браузера без «песочницы».

.JSE — зашифрованные файлы JavaScript.

.WS, .WSF — файлы сценариев Windows.

.WSC, .WSH — файлы компонентов Windows и узлы сценариев Windows. Используется в сочетании с файлами сценариев Windows.

.PS1, .PS1XML, .PS2, .PS2XML, .PSC1, .PSC2 — сценарии WindowsPowerShell. Выполняет команды PowerShell в порядке, указанном в файле.

.MSH, .MSH1, .MSH2, .MSHXML, .MSH1XML, .MSH2XML — Файлы сценариев юнитов. Позже Monad был переименован в PowerShell.