- Уменьшение уязвимостей нулевого дня — контроль угроз и уязвимостей

- Поиск сведений об уязвимостях нулевого дня

- Управление угрозами и уязвимостями.

- Страница уязвимости

- Страница инвентаризации программного обеспечения

- Страница программного обеспечения

- Страница с советами по безопасности

- Устранение уязвимостей нулевого дня

- Что такое и как работают атаки нулевого дня?

- Кто совершает атаки нулевого дня?

- На кого нацелены эксплойты нулевого дня?

- Уязвимости «нулевого дня»

- Сколько времени обычно проходит с момента обнаружения уязвимости до выпуска патча?

- Почему разработчикам необходимо это знать?

- Уязвимость нулевого дня – что это такое и как оставаться в безопасности

В мае прошлого года эксперты «Лаборатории Касперского» обнаружили в прошивке маршрутизатора D-LinkDIR-620 бэкдор, который позволял злоумышленникам получить контроль над устройством и тайно использовать интернет-соединение пользователя.

Уменьшение уязвимостей нулевого дня — контроль угроз и уязвимостей

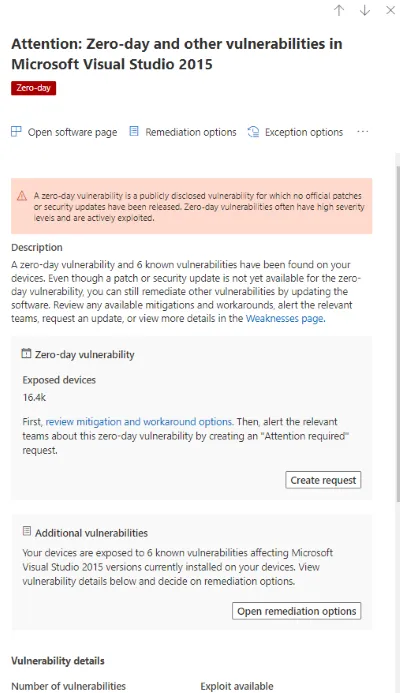

Уязвимости нулевого дня — это недостатки в программном обеспечении, для которых не было выпущено официальных обновлений или обновлений безопасности. Поставщики программного обеспечения могут знать или не знать об уязвимости, а информация о рисках не является общедоступной. Уязвимости нулевого дня часто имеют высокую степень серьезности и активно эксплуатируются.

Управление угрозами и уязвимостями показывает только известные уязвимости нулевого дня.

Поиск сведений об уязвимостях нулевого дня

Когда обнаруживаются уязвимости нулевого дня, о них сообщается через следующий опыт на портале Microsoft365Defender.

В настоящее время уязвимости нулевого дня имеются только в продуктах Windows.

Управление угрозами и уязвимостями.

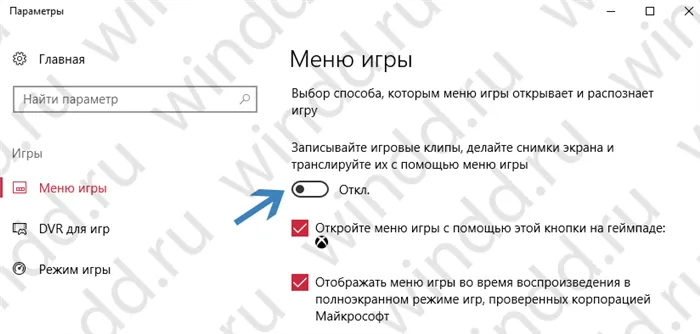

[Поиск рекомендаций с использованием тега «нулевой день» на вкладке «Рекомендации по безопасности».

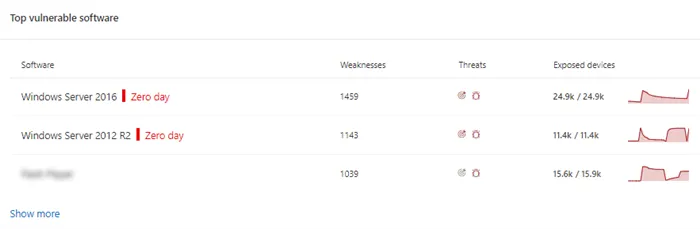

Найдите лучшее программное обеспечение с меткой нулевого дня в карточке ‘TopVulnerableSoftware’.

Страница уязвимости

Ищите уязвимости нулевого дня с описанием и информацией.

Если эта уязвимость получит CVE-ID, рядом с названием CVE появится метка «нулевого дня».

Если эта уязвимость не получила CVE-ID, ее можно найти по внутреннему временному имени, например, «TVM-XXXX-XXXX-XXXX». После присвоения официального CVE-ID имя будет обновлено, но предыдущее внутреннее имя будет продолжать поиск и отображаться в боковой панели.

Страница инвентаризации программного обеспечения

Затем посмотрите на программное обеспечение с надписью Zero-Day. Фильтр по тегу «нулевого дня» показывает только программное обеспечение с уязвимостями «нулевого дня».

Страница программного обеспечения

Ищите метку «нулевого дня» для программного обеспечения, затронутого уязвимостями «нулевого дня».

Страница с советами по безопасности

Отображает четкие предложения по вариантам восстановления и смягчения последствий, включая обходные пути, если таковые имеются. Фильтруйте по метке «нулевого дня», чтобы показать только советы по безопасности для уязвимостей нулевого дня.

Получите рекомендации по всему программному обеспечению для устранения уязвимостей «нулевого дня» и любых дополнительных уязвимостей, которые необходимо устранить.

Устранение уязвимостей нулевого дня

Перейдите на страницу Советы по безопасности и выберите Советы по нулевому дню. Откроется окно, содержащее информацию о нулевом дне и других уязвимостях в этом программном обеспечении.

Там, где это возможно, имеются ссылки на варианты смягчения последствий и обхода. Решение по обходу помогает снизить риски, связанные с этой уязвимостью нулевого дня, до тех пор, пока не будет разработан патч или обновление безопасности.

Откройте опцию «Восстановление» и выберите тип внимания. Для уязвимостей нулевого дня рекомендуется «Требуется внимание», так как обновления еще не выпущены. Поскольку никаких конкретных действий не было предпринято, вы не можете выбрать дату истечения срока действия. Если программное обеспечение имеет предыдущие уязвимости, которые необходимо устранить, вы можете пропустить параметр «требуется внимание» и выбрать «обновить».

Перейдите на страницу Советы по безопасности и выберите Советы по нулевому дню. Откроется окно, содержащее информацию о нулевом дне и других уязвимостях в этом программном обеспечении.

Что такое и как работают атаки нулевого дня?

Программное обеспечение часто имеет уязвимости в системе безопасности, которые злоумышленники могут использовать для нанесения ущерба. Разработчики программного обеспечения всегда ищут уязвимости, которые необходимо устранить. В результате разрабатываются и выпускаются обновления программного обеспечения.

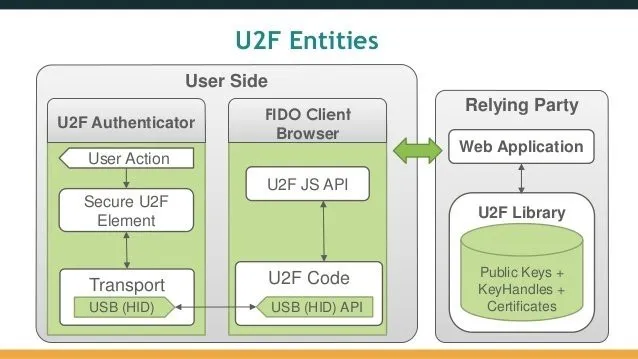

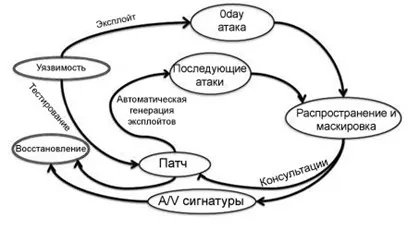

Однако иногда злоумышленники обнаруживают уязвимость раньше разработчиков. Пока уязвимость остается открытой, злоумышленники могут писать и внедрять код для ее использования. Это называется кодом эксплойта.

Пользователи программного обеспечения могут понести убытки в результате использования кода эксплойта, например, в результате кражи личных данных или других киберпреступлений. Как только злоумышленники находят уязвимость нулевого дня, они должны получить доступ к уязвимой системе. Часто это делается с помощью социальной инженерии — злоумышленники притворяются, что письма приходят от известных легитимных отправителей. Цель сообщения — заставить пользователя выполнить определенное действие, например, открыть файл или посетить вредоносный веб-сайт. В результате загружается вредоносная программа злоумышленника, проникает в файлы пользователя и похищает конфиденциальные данные.

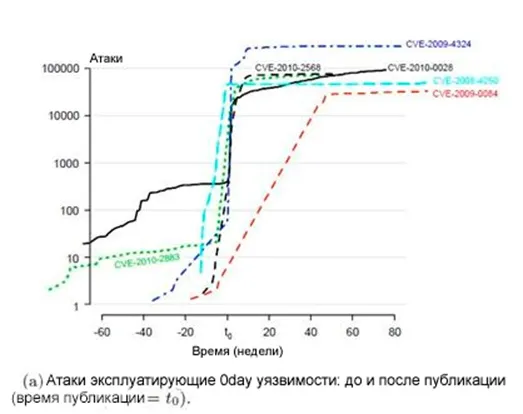

Когда об уязвимости становится известно, разработчики пытаются исправить ее, чтобы остановить атаку. Однако уязвимости в системе безопасности часто обнаруживаются не сразу. Иногда может пройти несколько дней, недель или даже месяцев, прежде чем будет обнаружена уязвимость, вызвавшая атаку. Даже когда выпускается патч, закрывающий уязвимость нулевого дня, не все пользователи сразу же устанавливают его. В последние годы хакеры гораздо быстрее обнаруживают и используют уязвимости.

Эксплойты продаются в даркнете за много долларов. После обнаружения и исправления эксплойт больше не считается угрозой «нулевого дня».

Особая опасность атак нулевого дня заключается в том, что о них знают только сами злоумышленники. Проникнув в систему, преступники могут либо сразу атаковать, либо затаиться и ждать удобного момента.

Кто совершает атаки нулевого дня?

Злоумышленники, совершающие атаки нулевого дня, делятся на категории в зависимости от их мотивов.例えば:.

- Киберпреступники — хакеры, обычно мотивированные финансовой выгодой.

- Хактивисты — это хакеры с политическими или социальными мотивами. С помощью нападений они хотят привлечь внимание к определенным проблемам.

- Корпоративный шпионаж — целью этих атак является получение информации о компаниях путем шпионажа.

- Кибервойна — страны или политические организации шпионят или атакуют кибер-инфраструктуру других стран.

На кого нацелены эксплойты нулевого дня?

Атаки нулевого дня могут использовать различные уязвимые цели:

- オペレーティングシステム

- Веб-браузеры

- Настольные приложения

- Компоненты с открытым исходным кодом

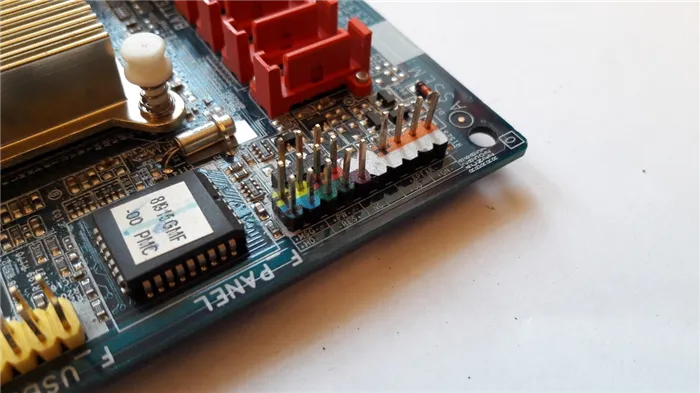

- Аппаратное и встроенное программное обеспечение

В результате круг потенциальных жертв довольно широк:

- Лица, эксплуатирующие уязвимые системы, такие как браузер или операционная система. Хакеры могут использовать уязвимости в системе безопасности для компрометации устройств и создания крупных ботнетов.

- Лица, имеющие доступ к ценным бизнес-данным, таким как интеллектуальная собственность.

- Устройства и оборудование, встроенное программное обеспечение и интернет вещей.

- Крупные предприятия и организации.

- Правительственные организации.

- Политические цели и цели национальной безопасности.

Также полезно различать целевые и нецелевые атаки нулевого дня.

- Целенаправленные атаки нулевого дня направлены на потенциально важные цели, такие как крупные организации, правительственные учреждения и высокопоставленные лица.

- Нецелевые атаки нулевого дня обычно направлены на пользователей уязвимых объектов (операционных систем и браузеров).

Даже если атака нулевого дня не направлена конкретно на кого-то, она может затронуть большое количество людей, как правило, из-за побочного эффекта. Нецелевые атаки направлены на максимально возможное количество пользователей. Это означает, что могут быть затронуты данные широкой общественности.

Брандмауэры. Брандмауэры играют важную роль в защите систем от угроз нулевого дня. Настройка брандмауэра таким образом, чтобы разрешались только необходимые транзакции, обеспечивает максимальную защиту.

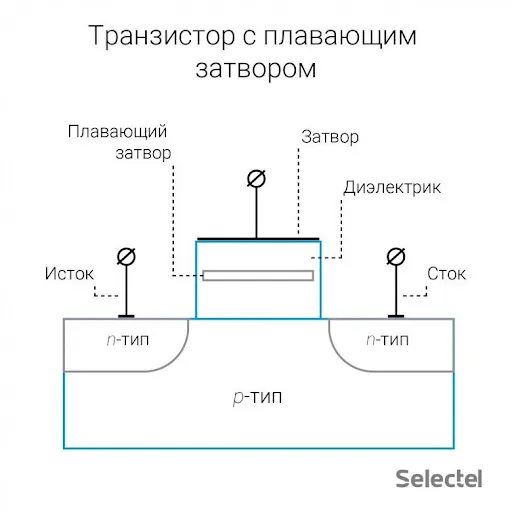

Уязвимости «нулевого дня»

Что происходит после того, как хакеры обнаруживают новую или так называемую уязвимость нулевого дня? Учитывая, что механизмы защиты от нее еще не разработаны, эта уязвимость может быть использована в приложении без какого-либо способа защиты. Сам термин подразумевает, что у разработчика не было ни дня на исправление обнаруженного недостатка. Если требуются гарантированные результаты, злоумышленники должны использовать уязвимости нулевого дня. В противном случае производитель программного обеспечения выпустит патч и в конечном итоге закроет его. Кроме того, любая попытка использовать эксплойт (программу, которая использует эту ошибку в программном обеспечении для атаки на систему) может вызвать соответствующую сигнатуру антивирусной программы или брандмауэра. Однако если создатель вируса применил шифрование тела вируса и обфускацию его исходного кода, антивирусная программа может не обнаружить вирус, использующий неизвестную уязвимость.

Сколько времени обычно проходит с момента обнаружения уязвимости до выпуска патча?

Если хакер является злоумышленником, а не легитимным тестером на проникновение, он может опубликовать свои результаты на соответствующем форуме сразу после того, как достигнет своей цели вымогательства, использовав уязвимость. Даже если он этого не сделает, после успешного взлома часто остается след, по которому можно определить, какая уязвимость привела к утечке информации, и передать данные производителю программы. Если уязвимость критическая, на ее устранение могут уйти дни или недели. Затем пользователю будет предложено обновить систему, и она снова будет защищена. Однако после обнаружения уязвимости может пройти несколько месяцев, и система всегда будет оставаться незащищенной. Самое важное — это количество людей, вовлеченных в проблему. Чем больше людей, тем выше вероятность того, что уязвимость будет использована.

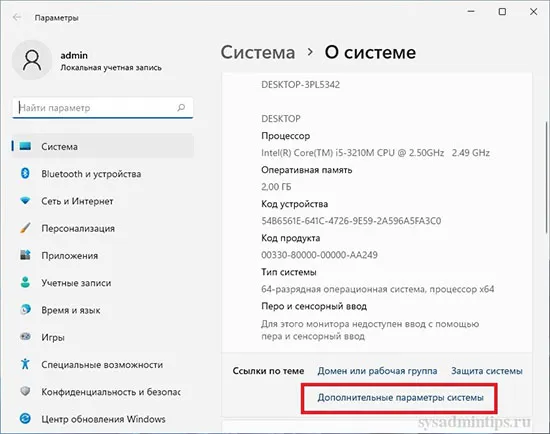

Ситуация еще более усложняется, если речь идет об уязвимостях операционной системы. В большинстве случаев ПК являются частью локальной сети. Если одна из рабочих станций уязвима (например, если установлена старая версия операционной системы), она представляет собой слабое звено в цепи, и легко скомпрометировать всю сеть, получив доступ к другим компьютерам. Если речь идет о домашних ПК, то угроза не так высока. Однако если использовать известную уязвимость, компьютер может заразиться и, например, участвовать в DDoS-атаке, не зная об этом, или стать частью ботнета.

Почему разработчикам необходимо это знать?

Уязвимости встречаются практически во всех программах. Вопрос лишь в том, сколько времени и усилий потребуется злоумышленнику, чтобы найти уязвимость. В большинстве случаев уязвимости можно найти с помощью стандартных сканеров. Например, если вы создаете веб-приложение, одним из самых популярных сканеров является Acunetix. Если злоумышленник не может с помощью сканера найти уязвимость в программе за короткое время, он может вообще отказаться от попыток взломать ее. Поиск ранее неизвестных уязвимостей с помощью обратной разработки программы может занять много времени и требует от хакера совершенно иных навыков. В то же время, как упоминалось выше, ранее неизвестная уязвимость нулевого дня является успешной и гарантирует компрометацию приложения без возможности предотвращения атак антивирусным ПО.

Можно и нужно усложнить процесс взлома приложений. Существует несколько способов сделать это, от скрытия кода до запуска кода удаленно на удаленном сервере, но это тема для другой статьи.

Хотите прочитать продолжение?

А тем, кто решил, что хочет стать разработчиком, я рекомендую профессию «веб-разработчик».

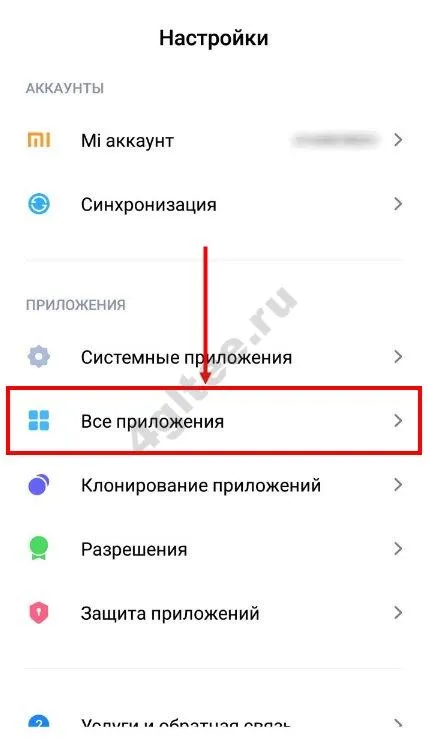

Помимо обновления программного обеспечения на компьютерах, они также обновляют микропрограммы оборудования. Сюда входят маршрутизаторы, смартфоны, компьютеры и другие подключенные устройства, включая веб-камеры.

Уязвимость нулевого дня – что это такое и как оставаться в безопасности

Уязвимости нулевого дня — это обнаруженные хакерами уязвимости, которые могут быть использованы до того, как разработчики программного обеспечения успеют принять меры. Большинство проблем безопасности выявляются задолго до того, как они могут быть использованы. Проблемы обычно обнаруживаются другими программистами, работающими над этой частью системы, или «белыми шляпами» хакеров, которые обнаруживают уязвимости, чтобы защитить себя.

Имея достаточно времени, разработчики программного обеспечения могут устранить уязвимости нулевого дня, исправить код и создать исправления, которые выпускаются в виде обновлений. После этого пользователи могут обновить свои системы, и ущерб не наносится.

Уязвимости нулевого дня — это уязвимости, которые уже существуют. Они могут быть использованы хакерами в злонамеренных целях, и разработчикам программного обеспечения необходимо действовать как можно быстрее, чтобы устранить пробелы в коде.