- Как обезопасить себя, если кто-то может завладеть вашим смартфоном или ноутбуком

- Зашифруйте свои данные

- Что делать, если система была заражена

- Изолировать зараженный компьютер

- Подготовьте второй компьютер для восстановления

- Получите мнение второго сканера

- Извлеките данные и просканируйте диск

- Очистка и перезагрузка зараженного компьютера

- Что делать, если компьютер взломали

- Как не допустить, чтобы взломали компьютер

- Что делать, если Xbox 360 был $ 300 с включенным Wi-Fi?

- Утечка данных Equifax: как узнать, был ли взломан ваш аккаунт

- Оффлайн взлом

- Вывод

- # 5. Форматирование накопителя и переустановка ОС

- Чем заняться после переустановки ОС

- Обертывание вещи — Советы, чтобы избежать взлома компьютера

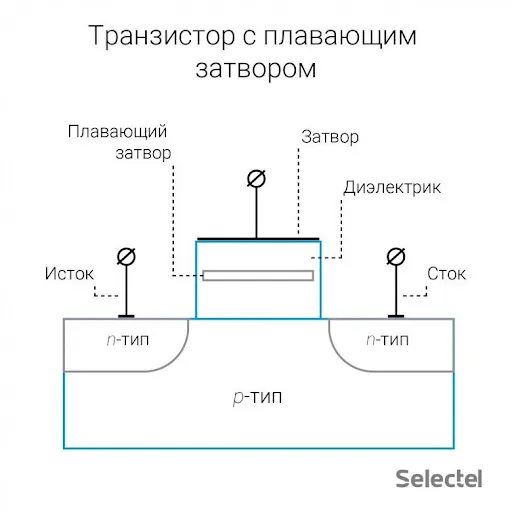

Удалённые вами данные можно относительно просто восстановить с помощью ряда программ, даже если вы очистили «Корзину». Так что когда система предупреждает, что объекты стираются «без возможности восстановления», она несколько преувеличивает.

Как обезопасить себя, если кто-то может завладеть вашим смартфоном или ноутбуком

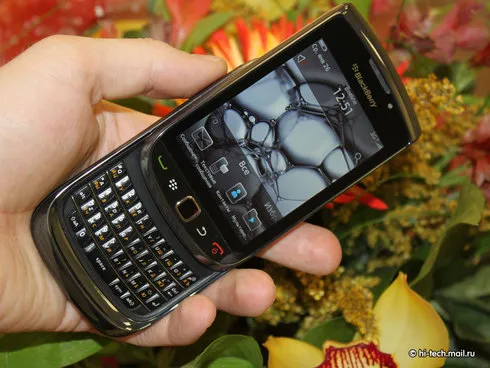

Если есть риск, что в месте, куда вы отправляетесь, кто-то может завладеть вашим смартфоном и получить доступ к персональным данным, то на такой случай лучше иметь дополнительный гаджет и взять с собой только его.

Это может быть самый простой смартфон с неосновным, чистым аккаунтом или даже простая кнопочная «звонилка» — только для голосовой связи и SMS.

Не рискуйте основным смартфоном, с которого вы оплачиваете покупки, общаетесь в Сети и поддерживаете связь с коллегами.

Зашифруйте свои данные

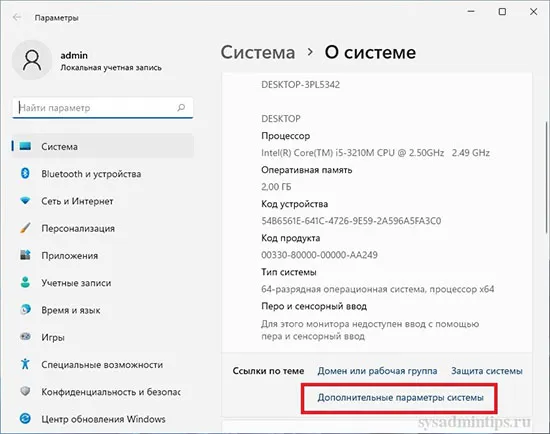

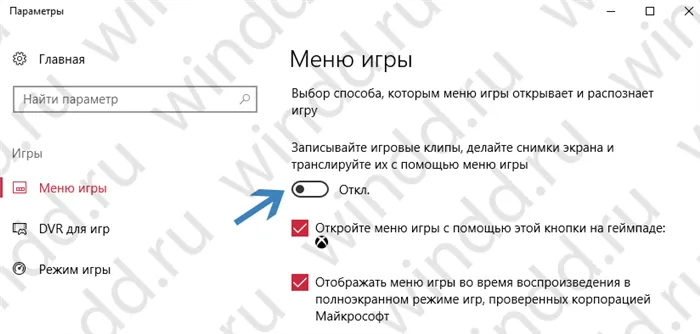

В случае с ноутбуком ещё одно устройство про запас — едва ли удобный вариант. Лучше ответственно подойти к защите данных на своём основном устройстве. Самый очевидный способ, помимо использования пароля на вход в систему, — зашифровать все данные.

Если вы пользуетесь Windows 10 Pro или Windows 11 Pro, вам поможет встроенный инструмент для шифрования дисков под названием BitLocker. В случае с домашней версией системы выручит VeraCrypt. На Mac поможет FireVault. Как всем этим пользоваться, мы рассказывали в отдельном материале.

Существует как минимум 10 облачных хранилищ, которые стоит рассмотреть. На ноутбуках можно воспользоваться специальными программами для резервного копирования.

Что делать, если система была заражена

Давайте рассмотрим несколько шагов, которые вы должны принять, если ваш компьютер был взломан и/или заражен.

Изолировать зараженный компьютер

Прежде чем будет нанесён какой-либо ущерб вашей системе и её данным, Вы должны полностью отключить её. Не полагайтесь на простое отключение сети с помощью программного обеспечения, вам нужно физически извлечь сетевой кабель и отключить Wi-Fi, выключив физический переключатель Wi-Fi и/или удалив адаптер Wi-Fi (если это вообще возможно).

Причина: нужно разорвать связь между вредоносным ПО и его командно-контрольными терминалами, чтобы отрезать поток данных, получаемых с вашего компьютера или отправляемых на него. Ваш компьютер, который может находиться под контролем хакера, также может быть участвовать в совершения злых дел, таких как DDoS атака против других систем. Изоляция вашей системы поможет защитить другие компьютеры, которые ваш компьютер может пытаться атаковать, пока он находится под контролем хакера.

Подготовьте второй компьютер для восстановления

Чтобы облегчить возвращение зараженной системы в нормальное состояние, лучше иметь второй компьютер, которому Вы доверяете и который не заражен. Убедитесь, что на втором компьютере установлено новейшее программное обеспечение для защиты от вредоносных программ и проведено полное сканирование системы, которое не выявило заражения. Если вы можете получить доступ к жесткому диску и переместить его, то это было бы идеально.

Важное примечание: убедитесь, что ваш антивирус настроен на полное сканирование любого диска, который недавно подключен к нему, потому что вам не нужно заражать компьютер, который вы используете, чтобы исправить ваш. Вы также не должны пытаться запускать исполняемые файлы с зараженного диска, когда он подключен к незараженному компьютеру, поскольку они могут быть заражены, это может потенциально заразить другой компьютер.

Получите мнение второго сканера

Вам стоит загрузить второй сканер вредоносных программ на незараженном компьютере, который вы будете использовать, чтобы вернуть контроль. Антивирус Касперского, Malwarebytes, Bitdefender являются отличными вариантами, но существуют и другие.

Извлеките данные и просканируйте диск

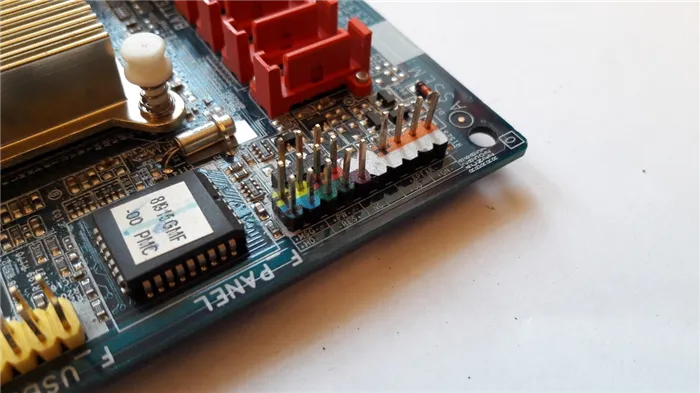

Необходимо удалить жесткий диск с зараженного компьютера и подключить его к «чистому» компьютеру в качестве загрузочного диска.

После подключения диска к надежному (незараженному) компьютеру проверьте его на наличие вредоносных программ с помощью основного сканера вредоносных программ и второго сканера вредоносных программ (если он установлен). Убедитесь, что выполняется «полное» или «глубокое» сканирование зараженного диска, чтобы убедиться, что все файлы и области жесткого диска проверяются на наличие угроз.

После этого необходимо создать резервную копию данных с зараженного диска на другой носитель. Убедитесь, что резервное копирование завершено, и проверьте, работает ли копия.

Очистка и перезагрузка зараженного компьютера

После того, как у вас есть проверенная резервная копия всех данных с зараженного компьютера, вам нужно будет убедиться, что у вас есть диск ОС и правильная информация о лицензионном ключе, прежде чем делать что-либо ещё.

На этом этапе вы, вероятно, захотите стереть зараженный диск с помощью утилиты очистки диска и убедиться, что все области диска были очищены. После того, как диск будет стёрт и чист, проверьте его ещё раз на наличие вредоносных программ, прежде чем возвращать ранее зараженный диск обратно на компьютер, с которого он был изъят.

Переместите ранее зараженный диск обратно на исходный компьютер, перезагрузите ОС с доверенного носителя, перезагрузите все приложения, загрузите антивирусную программу (и второй сканер), а затем запустите полное сканирование системы как перед восстановлением данных, так и после того, как ваши данные будут возвращены на ранее зараженный диск.

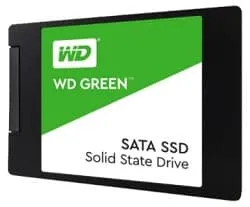

В условиях возможных ограничений работы зарубежных сервисов важно иметь и локальный бэкап, причём не на самом устройстве, а на съёмном носителе, то есть флешке. Данные на ней тоже можно зашифровать, а дополнительно ещё и пароль поставить. Для этого есть пять рабочих способов.

Что делать, если компьютер взломали

Взломанный компьютер — это серьёзная проблема, решить которую не всегда возможно без последствий. Часто определить факт взлома не так уж и просто. Это потому, что не все вирусы дают о себе знать. Поведение у них бывает разным:

- Незаметный процесс, загружающий ЦП компьютера. Выражается это в заметном нагреве комплектующих, «фризах», слабой откликаемость и медленной работе компьютера. Появляются такие симптомы резко и чаще всего после каких-либо действий. Но не всегда. Чтобы скрыть свои следы, некоторые вирусы запускаются не сразу после установки на компьютер, а после некоторого времени. таким образом ни пользователь, ни компьютерный мастер не смогут определить причину заражения. Это в свою очередь затруднит диагностику и лечение.

- Баннер, не пускающий пользователя в систему. Очень популярный метод вымогания денежных средств среди хакеров. На таком баннере будет находиться информация. Скорее всего уведомляющая о заражении ПК и предлагающая заплатить определённую сумму на счёт хакера, чтобы вылечить компьютер. Избавиться от баннера, как и от других несерьёзных вирусов, нетрудно. Достаточно загрузиться в безопасный режим, что предотвратить загрузку стороннего ПО. Таким же образом можно и найти исполнительный файл вируса, а затем удалить. После подобным операций удастся загрузиться в обычном режиме.

- Майнеры. Работают по тем же принципам, что и вирусы из первого пункта. Но вместо атаки на аппаратное обеспечение пользователей вирусы добиваются других задач. А именно эксплуатации чужого оборудования в свою выгоду. Получается, что на компьютере человека запускается незаметная программа, выполняющая определённый расчёты, за что хакер получает денежные средства. Майнеры очень сильно вредят видеоадаптерам компьютеров, поэтому такие вирусы в особенности опасны.

Также бывают и другие вирусы: черви, трояны, крысы и т. д. Многие из них специализируются на передаче личных данных пользователей в руки злоумышленников. не допустить утечку можно лишь используя полный противовирусный комплекс, которые только можно осуществить. А также не подпуская к своему компьютеру незнаком людей или тех, к кому нет доверия.

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

- Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д. всё ещё поддерживаются Windows 7.

- Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный. Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени.

- Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера. Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость. Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

Разгребаю новости, ловлю тренды и делаю обзоры гаджетов. Стараюсь писать простым языком о сложных вещах и привлекать внимание к действительно важным и интересным событиям.

Что делать, если Xbox 360 был $ 300 с включенным Wi-Fi?

В предположении, что Microsoft планирует отказаться от цены Xbox 360 Elite до $ 300, но что, если они тоже забросили свой завышенный $ 100 Wi-Fi-адаптер?

Утечка данных Equifax: как узнать, был ли взломан ваш аккаунт

В результате взлома Equifax было взломано 143 миллиона данных учетной записи клиента, и вот как узнать, была ли затронута ваша учетная запись из-за недостатка безопасности.

На этом этапе вы, вероятно, захотите стереть зараженный диск с помощью утилиты очистки диска и убедиться, что все области диска были очищены. После того, как диск будет стёрт и чист, проверьте его ещё раз на наличие вредоносных программ, прежде чем возвращать ранее зараженный диск обратно на компьютер, с которого он был изъят.

Оффлайн взлом

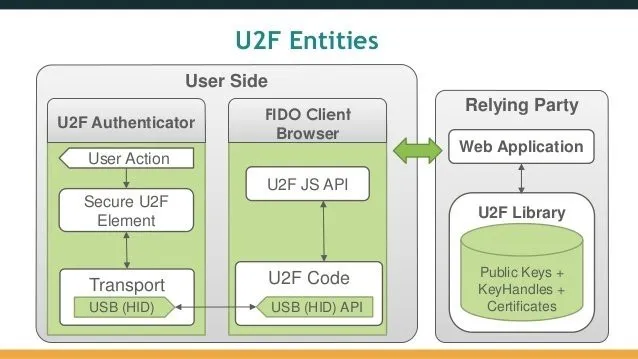

К сожалению, многие из нас обеспокоены взломом в Интернете, поэтому мы игнорируем гораздо более очевидный метод получения доступа к компьютерной системе — лично.

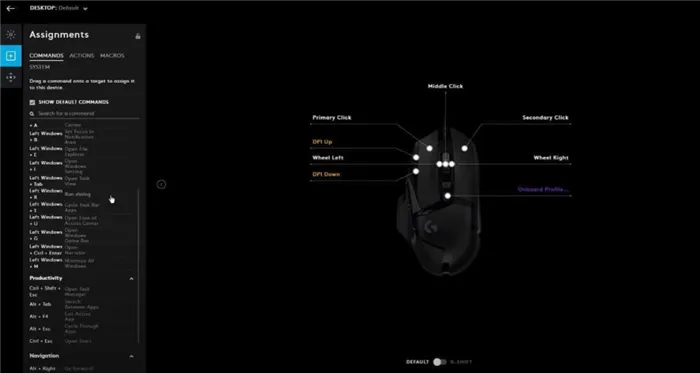

Существуют различные способы сделать это: от использования USB-накопителя с установленной на нем операционной системой в режиме реального времени до простого подбора пароля (и это если пользователь даже установил пароль на своем компьютере и знает, как заблокировать экран), и любой способ может быть использован для быстрого доступа к данным, хранящимся на жестком диске.

Компьютерные пароли всегда должны использоваться для операционной системы, и вам также следует рассмотреть возможность установки пароля для загрузки вашего компьютера через BIOS, тем самым предотвращая использование операционной системы USB live.

Аналогично, внешние запоминающие устройства должны быть надежно храниться в запертых шкафах вместе с любой подсказкой, что они вообще существуют. Дисковые рукава, футляры и USB-кабели должны быть убраны.

Вывод

Принимая во внимание так много, принятие мер по защите ваших данных — лучший ответ. Невозможно на 100% защитить данные, хранящиеся на вашем компьютере, поэтому разумно предпринимать дополнительные действия. В дополнение к современным брандмауэрам и антивирусам / программам для защиты от вредоносных программ рассмотрите средство защиты реестра и воспользуйтесь всеми доступными вам инструментами шифрования жесткого диска. Последние версии Mac OS X и Windows имеют встроенную функцию.

В конечном счете, осознание — ваше самое важное оружие. Например, хакеры не могут украсть данные с вашего компьютера, когда он выключен, в то время как хранение ценных данных на съемных дисках и носителях, которые можно заблокировать или сохранить на вашем лице, защитит вас от последствий взлома.

Не хотите шифровать весь диск или его раздел — запарольте хотя бы самые важные папки, чтобы их не смогли открыть посторонние люди, получившие доступ к устройству. Это можно сделать как на Windows, так и на macOS.

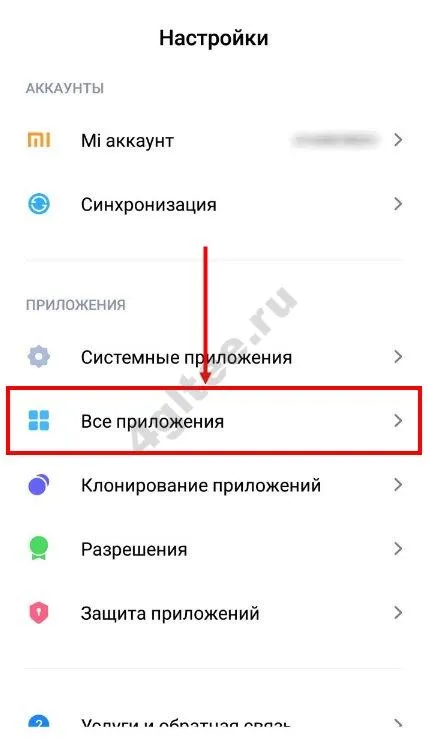

# 5. Форматирование накопителя и переустановка ОС

Некоторые люди считают, что сканирование и удаление вредоносных программ с устройства достаточно для надежной защиты, но это не так. Там еще может быть некоторым вредоносное содержимое на устройстве. Как будто они не достаточно, нападение, возможно, сделали некоторые серьезные повреждения операционной системы и программного обеспечения. Например, вы можете легко обнаружить некоторые ошибки реестра и других угроз в одно мгновение. Для того, чтобы удалить все эти проблемы и начать заново, вы можете следовать инструкциям мы рассмотрим ниже.

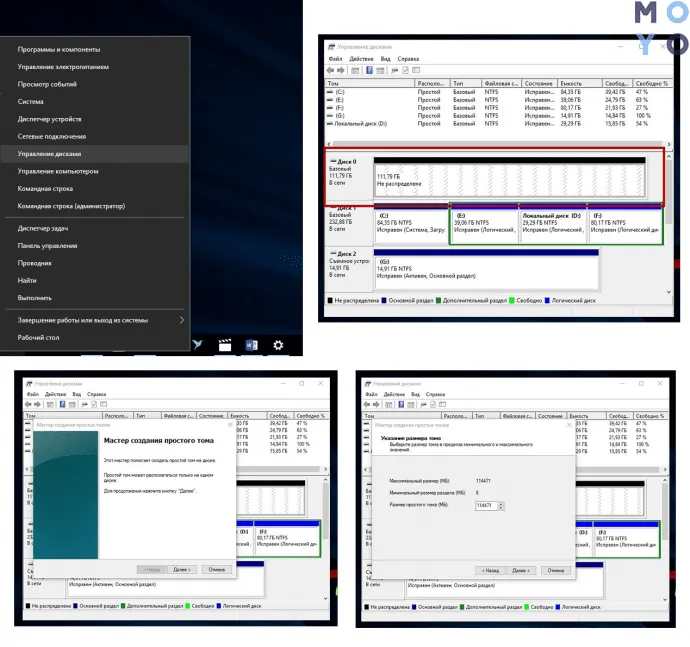

Есть два способа сделать это. Первый метод, вы можете отформатировать диск отдельно и сделать установку ОС после этого. Второй вариант, вы можете загрузить операционную систему диска и форматировать диски во время установки. В обоих случаях файлы приводов должны быть тщательно очищены. Поэтому, если вы ожидаете верхний уровень эффективности, мы рекомендуем очистку диска с помощью специальной утилиты очистки диска. Если вы не можете найти нужные ресурсы, чтобы сделать это, вы можете приступить к переустановке операционной системы.

В зависимости от операционной системы, вы хотите, вы можете продолжить установку. Убедитесь, что вы форматировать все диски по вашему мнению, были инфицированы в результате нападения. В конце установки, вы бы своего рода свежего ПК, чтобы идти вперед. Тем не менее, есть несколько вещей, чтобы сделать, прежде чем начать использовать компьютер как таковой.

Чем заняться после переустановки ОС

Для обеспечения максимальной безопасности и предотвращение такого рода хакерских атак в будущем, вы можете попробовать следующие шаги.

- После установки ОС, обновить его до последней версии. Это предотвратит вас от основных атак в вредоносных промышленностях.

- Убедитесь, что вы установили антивирус и анти-вредоносных программ в системе. Мы рекомендуем идти для апартаментов премиум-класса безопасности, потому что бесплатные антивирусные программы приносят больше вреда, чем пользы.

- Перед тем, как восстановить резервные копии файлов вы происшедшие, сканировать их тщательно с анти-вредоносного пакета. Если есть некоторые вредоносные программы, которые удалось получить в резервной копии, вы можете предотвратить их порчу новой системы.

- Включение брандмауэра Windows или вы можете даже пойти на брандмауэр стороннего производителя. Это совершенно необходимо, если вы используете много сетевых устройств.

- В Windows есть возможность создать точку восстановления системы. Это своего рода резервного копирования для настройки системы. Создать точку восстановления системы в свежем состоянии. Так что, если есть некоторые атаки в будущем, вы можете легко вернуться к этому безопасному состоянию.

- Вы должны сделать аудит безопасности для интернет-счетов. Лучше всего, если вы можете изменить все пароли.

Обертывание вещи — Советы, чтобы избежать взлома компьютера

Мы надеемся, что это всеобъемлющее руководство, чтобы следовать, если ваш компьютер взломан. Основная идея первых шагов для предотвращения несанкционированного доступа, так что устройство и данные, заданные меньшие угрозы. Это сказав, следующие шаги помогут вам иметь вид свежего ПК, без каких-либо вредоносных программ в нем. Независимо от того, насколько умело вы будете следовать эти шаги, не всегда загвоздка: абсолютная безопасность является мифом. И вы должны иметь следующий некоторые привычки безопасности и советы для лучшей сохранности вашего устройства.

Например, вы не можете оправдать акт получения программного обеспечения от пиратского программного обеспечения или загрузок, что свободное редактирование-программного материал из Интернета. Столько, сколько вы можете обвинить новые методы атак, вы должны критиковать ваше отсутствие практики безопасности, а также. Мы надеемся, что это руководство поможет. Есть ли у вас какие-либо вопросы относительно шагов или советов? Дайте нам знать в комментариях.