- Признаки заражения

- Как определить, есть ли на компьютере вредоносное ПО

- 1. Malwarebytes Anti-Malware

- 2. Spybot — Search & Destroy

- 3. Spyware Terminator

- 4. Microsoft Safety Scanner

- 5. Norman Malware Cleaner

- 6. SUPERAntiSpyware

- 7. Ad-Aware

- Похожие материалы:

- КАК ОПРЕДЕЛИТЬ, ЧТО ВАШ КОМПЬЮТЕР ВЗЛОМАЛИ.

- Часть 1 из 2:

- Признаки взлома:

- 1. Необычное поведение компьютера. Если компьютер «ведет себя странно», то это может свидетельствовать о его возрасте, или о вышедшем из строя компоненте, или о взломе:

- *Программы и файлы не запускаются или не открываются.

- *Файлы, которые вы не удаляли, помещены в мусорное ведро (или вообще удалены).

- *Пароли не работают.

- *Программы, которые вы не устанавливали, оказываются установленными на вашем компьютере.

- * Компьютер подключается к интернету в ваше отсутствие.

- *Внесены изменения в файлы без вашего ведома.

- *Принтер отказывается печатать или печатает то, что вы не отправляли на печать.

- Как найти заражённый файл

Никто не застрахован от взлома компьютеров. Чем быстрее вы обнаружите явные или косвенные признаки вирусов, тем выше ваши шансы минимизировать ущерб.

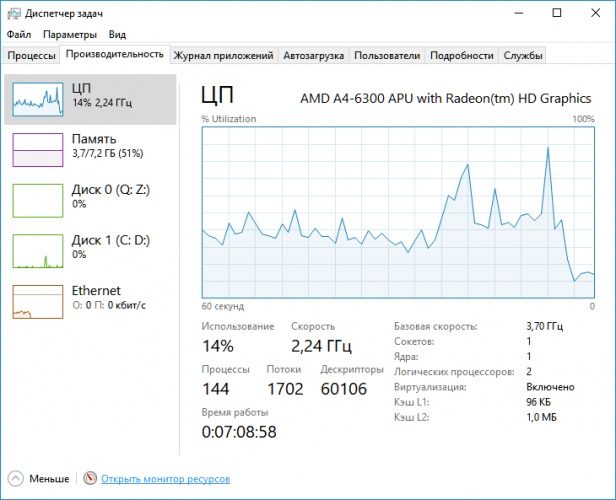

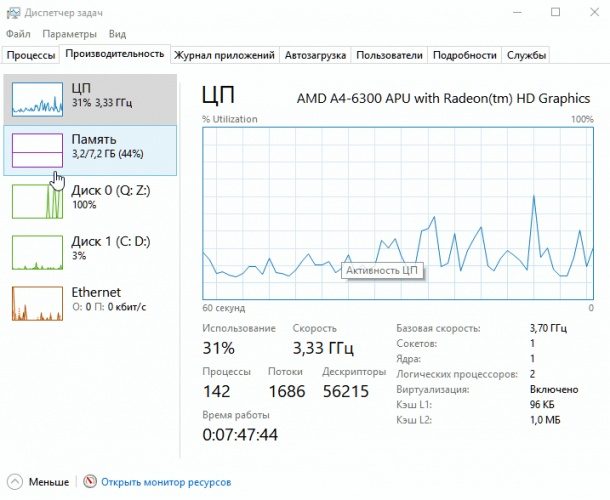

Когда ваш компьютер подвергается воздействию внешней среды, существует присутствие вредоносных программ или скрытого майнинга биткойнов, поэтому вычислительная мощность компьютера значительно увеличивается и, как следствие, производительность снижается. Для вас это будет очевидно. Если раньше, например, для открытия папки или текстового документа требовалось несколько секунд, а теперь это занимает гораздо больше времени, однозначно стоит понять, почему.

Что делать в этом случае? Самый простой вариант — проверить систему на вирусы. Если компьютер чистый, есть еще несколько вариантов:

- Заходим в «Диспетчер задач» (ALT + CTRL + DEL);

- Посмотрите на нагрузку на ЦП (центральный процессор) и память;

- Если вы видите явное превышение нормы и загрузку до 100%, посмотрите на запущенные приложения и процессы;

- Впервые наблюдаете за процессом? Вы знаете, является ли это системным или вредным? Искать информацию о нем в Интернете;

- Закройте программу, которая больше всего влияет на ЦП;

- Откройте расположение файла в системе (системное — удалять не спешите, вредоносный — удаляйте безопасно);

↓ Анимированное изображение ► нажмите на него, чтобы увидеть ↓

Конечно, не все падения производительности и замедления на компьютере означают, что он взломан. Со временем устройство, как правило, теряет функциональное положение и уровень производительности, но все это происходит постепенно. Остерегайтесь внезапного и значительного падения производительности, которого не было вчера, но уже есть сегодня.

-Софт-статьи -Что делать, если ваш компьютер заражен вирусом?

Признаки заражения

К основным признакам заражения можно отнести увеличение исходящего интернет-трафика — правило, применимое как к отдельным пользователям, так и к корпоративным сетям. Если в то же время нет активной интернет-активности (например, ночью), значит, она все еще продолжается. И, скорее всего, в злонамеренных целях. При наличии брандмауэра сигналом заражения может быть попытка неизвестных приложений открыть Интернет-соединение. Многочисленные «всплывающие» рекламные объявления при посещении веб-сайтов могут сигнализировать о наличии рекламной системы (Adware) в системе).

Частые сбои и сбои в работе компьютера также могут быть вызваны инфекцией. Однако во многих случаях причина сбоев не вирусная, а аппаратная или программная. Если аналогичные симптомы возникают на нескольких (многих) компьютерах в сети одновременно, если одновременно значительно увеличивается внутренний сетевой трафик, причина, скорее всего, кроется в распространении в сети другого сетевого червя или троянской программы-бэкдора.

Косвенными признаками факта заражения также могут быть симптомы и некомпьютерные. Например, счета за телефонные звонки или SMS-сообщения, которых на самом деле не было. Это может указывать на то, что на компьютере или мобильном телефоне запущен «телефонный троян». Если имеют место случаи несанкционированного доступа к личному банковскому счету или использования кредитной карты, это может быть признаком наличия шпионского ПО, встроенного в систему.

Как определить, есть ли на компьютере вредоносное ПО По данным Microsoft, каждый 20-й компьютер с Windows заражен вредоносным ПО. Microsoft

Как определить, есть ли на компьютере вредоносное ПО

По данным Microsoft, каждый 20-й компьютер с Windows заражен вредоносным ПО. Microsoft получила эту статистику из данных своего нового приложения Safety Scanner. Косвенные признаки того, что компьютер заражен: он начинает «тормозить» и странно себя вести, появляются непонятные окна, начинает медленно работать интернет, некоторые сайты становятся недоступными (доступ к сайтам Вконтакте, Одноклассники, Mail ru, Google), на флешку записываются непонятные файлы, в браузере изменилась стартовая страница, в браузере появились новые тулбары, которые конечно у вас не установлены, антивирус постоянно сигнализирует о заражении компьютера, но полная проверка не дает никаких результатов. В этой статье я покажу вам, какие программы могут найти и обезвредить это «вредоносное ПО».

По моим наблюдениям (это домашние компьютеры и компьютеры, которые находятся в бюджете малых предприятий, которые не могут позволить себе поддерживать отдельную должность системного администратора) — каждый третий компьютер заражен вредоносным ПО или несет на себе следы такого заражения. Проблема в том, что антивирусы плохо его обнаруживают и нейтрализуют. Поэтому актуально использование специализированных программ. Ниже представлен небольшой обзор этих программ (я располагаю их в порядке личных предпочтений):

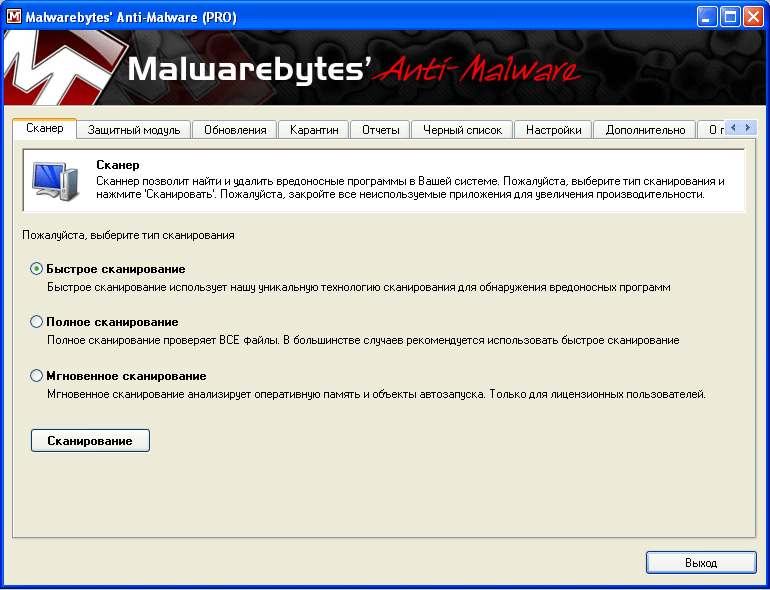

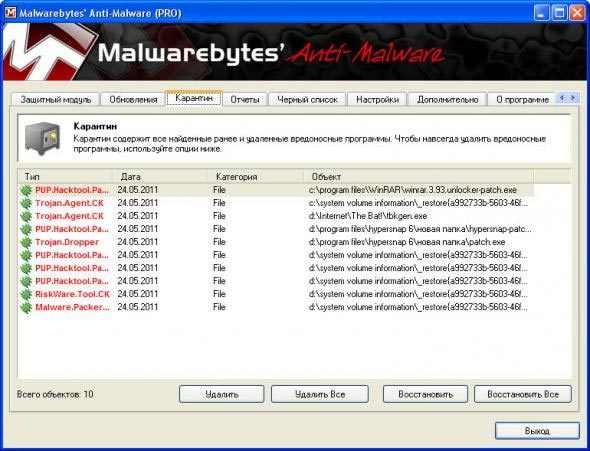

1. Malwarebytes Anti-Malware

Программа, которая мне нравится больше всего по функциональности, качеству обнаружения и скорости работы (кстати, 31.05.2011 вышла новая версия программы: 1.51.0.1200).

Программа существует в бесплатной и платной версиях. В бесплатной версии отсутствует защита в реальном времени, сканирование и обновления по расписанию. Для домашнего использования возможностей бесплатной версии вполне достаточно. Достаточно раз в месяц или при каких-либо косвенных признаках заражения запустить программу, обновить ее из Интернета (кстати, файл обновления небольшой, около 8 МБ) и повторно просканировать компьютер. Обычно достаточно быстрого сканирования. При желании можно выполнить полную проверку. Мгновенная проверка доступна только в платной версии программы. Затем перейдите на страницу результатов сканирования и удалите все найденные элементы.

При необходимости перезагрузите компьютер.

Программа имеет русскоязычный интерфейс, что делает ее еще более доступной для использования. Ссылка на скачивание программы здесь.

2. Spybot — Search & Destroy

Действительно хорошая программа, очень функциональная и бесплатная. Единственный недостаток, с моей точки зрения, — долгое время сканирования. В случаях, когда нужно получить быстрый результат, он не очень подходит, но когда время сканирования (около часа) не критично, его можно игнорировать.

Также — о профессионалах. В программе есть хорошая функция вроде «Иммунизация», то есть программа автоматически блокирует доступ к сайтам и элементам на веб-страницах с известным зараженным контентом. Алгоритм работы программы точно такой же, как и во всех программах схожего назначения: запустить программу, обновить (если это не произошло автоматически), запустить проверку и по результатам удалить все найденные объекты. При необходимости перезагрузите компьютер.

В настоящее время программа существует в версии 1.6.2 уже несколько лет, что свидетельствует о некоторой стагнации в развитии программы, но это можно объяснить ее безвозмездностью и, как следствие, отсутствием средств на ее дальнейшее развитие. Но, опять же, это не влияет на качество сканирования. На данный момент вышла бета-версия 2.0, в которой производитель обещает нам много новых разных «вкусностей». Ссылка на скачивание программы здесь.

3. Spyware Terminator

Программа абсолютно бесплатна и имеет все необходимые функции платных версий: автоматические обновления, планировщик задач, постоянную защиту, интеграцию с антивирусами, список исключений и карантин, доступна бесплатная поддержка на форуме продукта. Есть полная поддержка русского языка. Ссылка на скачивание программы здесь.

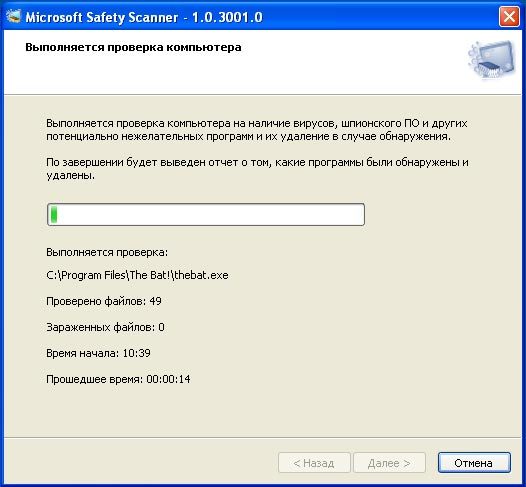

4. Microsoft Safety Scanner

Программа представляет собой портативный сканер вредоносных программ (программная оболочка и база данных «все-в-одном»). То есть, чтобы управлять компьютером, нам нужно каждый раз загружать всю программу с сайта Microsoft. Размер программы в настоящее время составляет около 70 МБ. Вероятно, в будущем их будет больше. К недостаткам можно отнести отсутствие настроек, то есть программа удаляет все вредоносные программы на свое усмотрение, и только по окончании можно будет увидеть, что она удалила, в отчете о проделанной работе. Однако для начинающих пользователей этот вариант может быть предпочтительнее. Учитывая, что Сканер безопасности использует ту же технологию и те же сигнатуры для обнаружения вредоносного ПО, что и антивирус Microsoft Security Essentials, можно предположить, что качество сканирования программы довольно хорошее. Ссылка на скачивание программы здесь.

5. Norman Malware Cleaner

Как и предыдущая программа, это портативный сканер вредоносных программ. На данный момент он «весит» около 150 МБ. Настроек минимум, есть «Карантин», то есть если программа утрирует и удаляет что-то ненужное, то есть возможность поставить обратно. Нет поддержки русского языка. Ссылка на скачивание программы здесь.

6. SUPERAntiSpyware

Доступно множество версий: SUPERAntiSpyware FREE Edition (бесплатная версия), SUPERAntiSpyware Professional Edition (платная версия), SUPERAntiSpyware Online Safe Scan (онлайн-проверка вредоносных программ), SUPERAntiSpyware Portable Scanner (портативная версия программы). По отзывам, довольно неплохая программа. К минусам можно отнести отсутствие поддержки русского языка, есть сторонние русификаторы. Ссылка на скачивание программы здесь.

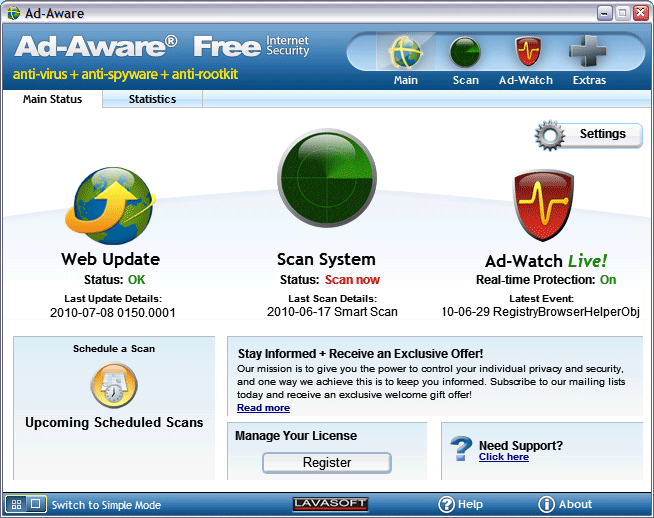

7. Ad-Aware

Доступно множество версий: Ad-Aware Business Edition, Ad-Aware Total Security, Ad-Aware Pro, Ad-Aware Free. На мой взгляд, последней удачной версией программы была Ad-Aware SE, тогда они пошли по неверному пути развития. Тестирование программы не оставило о себе впечатлений. Но это мое личное мнение, может читатели меня поправят. Нет поддержки русского языка. Алгоритм работы такой же: запуск — обновить — проверить — удалить все найденные объекты. Ссылка на скачивание программы здесь.

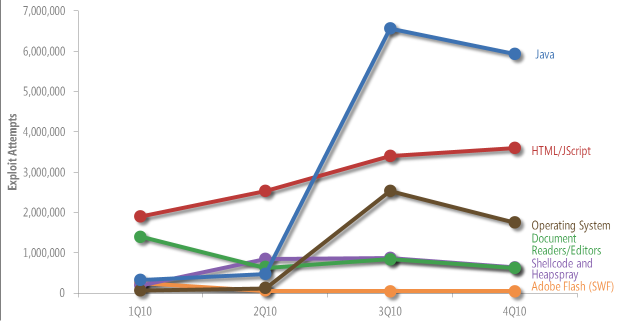

Существуют и другие программы, предназначенные для этой цели, но они не представлены в данном обзоре. В частности Spyware Doctor, AVZ, IObit Security и многие другие. Рынок этого программного обеспечения постоянно растет и развивается, что косвенно свидетельствует о постоянном росте и развитии усилий людей, которые пытаются украсть наши личные данные, навязывают нам больше рекламы на основе наших личных данных, используют наш компьютер без нашего ведома и т д и т д. NS.

Остается только пожелать не влюбиться в их приманку и, если это произойдет, сразиться с ней с умом!

Похожие материалы:

Malwarebytes 1.60.1800 не запускается после обновления. После очередного обновления до версии 1.60.1800 программа перестала запускаться: при попытке запустить «зависает» с ошибкой

Как удалить вирус Conficker (он же Downup, он же Downadup, он же Kido) — описание того, как удалить вирус, который когда-то создавал много головной боли для пользователей, но по сей день довольно широко распространен.

Как удалить вирус Conficker (он же Downup, он же Downadup, он же Kido) — описание того, как удалить вирус, который когда-то создавал много головной боли для пользователей, но по сей день довольно широко распространен.

Сильные провалы в борьбе с вирусописателями — наличие антивируса на компьютере не обязательно означает его полную безопасность… Борьба между добром и злом — непрерывный процесс)

Сильные провалы в борьбе с вирусописателями — наличие антивируса на компьютере не обязательно означает его полную безопасность… Борьба между добром и злом — непрерывный процесс)

Как удалить стартовую страницу Webalta, apeha.ru, ctel.ru, smaxi.net, wonderpage.org — некоторые веб-сайты используют незаконные способы привлечения аудитории пользователей, которые иногда очень сложно удалить. Описаны способы борьбы с этой напастью.

Как удалить стартовую страницу Webalta, apeha.ru, ctel.ru, smaxi.net, wonderpage.org — некоторые веб-сайты используют незаконные способы привлечения аудитории пользователей, которые иногда очень сложно удалить. Описаны способы борьбы с этой напастью.

Хакеры бывают хорошими или плохими. От последнего нужно защищаться. Если вы считаете, что ваш компьютер был взломан, немедленно примите меры. Хакеры могут проникнуть в ваш компьютер разными способами, но вам нужно научиться обнаруживать признаки взлома. Шаги: Часть 1 из 2:

КАК ОПРЕДЕЛИТЬ, ЧТО ВАШ КОМПЬЮТЕР ВЗЛОМАЛИ.

Хакеры бывают хорошими или плохими. От последнего нужно защищаться. Если вы считаете, что ваш компьютер был взломан, немедленно примите меры. Хакеры могут проникнуть в ваш компьютер разными способами, но вам нужно научиться обнаруживать признаки взлома.

Часть 1 из 2:

Признаки взлома:

1. Необычное поведение компьютера. Если компьютер «ведет себя странно», то это может свидетельствовать о его возрасте, или о вышедшем из строя компоненте, или о взломе:

*Программы и файлы не запускаются или не открываются.

*Файлы, которые вы не удаляли, помещены в мусорное ведро (или вообще удалены).

*Пароли не работают.

*Программы, которые вы не устанавливали, оказываются установленными на вашем компьютере.

* Компьютер подключается к интернету в ваше отсутствие.

*Внесены изменения в файлы без вашего ведома.

*Принтер отказывается печатать или печатает то, что вы не отправляли на печать.

«Подключиться к Интернету.

Вот возможные признаки взлома вашего компьютера:

* Вы не можете войти в свои учетные записи, потому что пароли не работают (проверьте их на разных сайтах). Отвечали ли вы на фишинговые письма (мошеннические письма с запросом личной информации и / или паролей)?

* Браузер перенаправляет вас на другие сайты.

* Открываются дополнительные окна браузера (без вашего участия).

* После оплаты приобретенного вами доменного имени вы не сможете получить к нему доступ.

Нет. Вот возможные признаки того, что ваш компьютер заражен вредоносным ПО:

* Поддельные сообщения о наличии вируса. Если у вас нет антивируса, эти сообщения будут появляться регулярно. Если у вас есть антивирус, обязательно выясните, как выглядят окна антивирусных сообщений (чтобы отличить их от фальшивых). Не нажимайте на кнопки в фейковых окнах и не давайте никакой финансовой информации (главное — не паниковать после появления сообщения о наличии вируса).

* В браузере появились неизвестные панели инструментов. (В браузере есть только панель инструментов.)

* Открываются всплывающие окна.

* Ваш антивирус и другие программы безопасности отказываются работать или вообще отключены. Диспетчер задач и / или редактор реестра не открываются.

* Ваша электронная почта отправляет письма без вашего ведома.

* Деньги исчезают с вашего банковского счета или вы получаете счета для оплаты покупок, которые не совершали.

4. Если вы не проверите, как работает ваш компьютер, скорее всего, он был взломан.

Например, если курсор мыши перемещается по экрану без вашего участия, кто-то получил удаленный доступ к вашему компьютеру. (Если вы когда-либо работали удаленно на любом компьютере, то знаете, что это такое).

* Найдите в Интернете свою личную информацию, которую вы не разглашали. (Делайте это регулярно.) Если вы спокойно нашли это через поисковую систему, информация была украдена путем взлома вашего компьютера.

Часть 2 из 2:

1. Немедленно отключитесь от Интернета.

Это нарушит соединение хакера с вашим компьютером.

* Лучше отключить модем от розетки, чтобы надежно отключить интернет.

* Распечатайте или сохраните эту статью на своем компьютере, чтобы получить к ней доступ без Интернета.

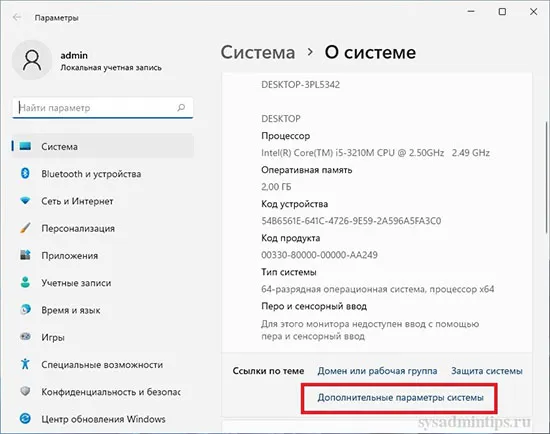

2. Перезагрузите компьютер и загрузитесь в безопасном режиме (см. Руководство по эксплуатации компьютера, если вы не знаете, что делать).

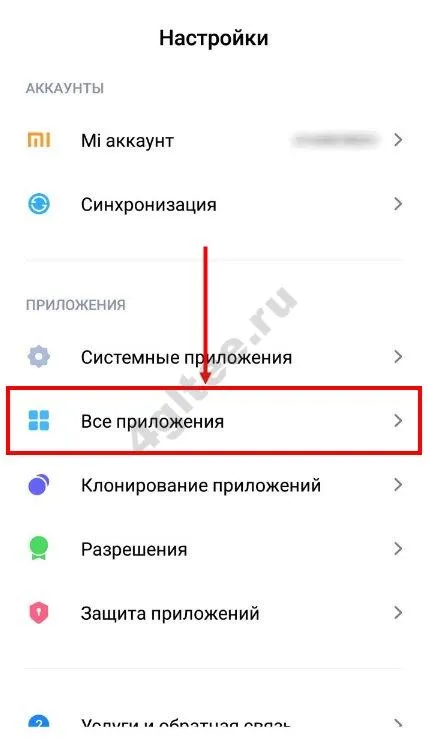

3. Ищите «неизвестные» программы (т.е программы, установленные без вашего участия) или программы, которые не запускаются.

* Если вы найдете такие программы, удалите их. Если вы не знаете, как это сделать, обратитесь за помощью к специалисту.

4. Просканируйте свою систему с помощью надежного антивируса, например Avast Home Edition, AVG Free Edition, Avira AntiVir.

* Если не знаете как, обратитесь за помощью к специалисту.

5. Если описанные выше шаги не помогут, сделайте резервную копию важных файлов, восстановите систему и обновите ее.

6. Сообщите в свой банк и любую другую организацию о возможных проблемах с утечкой личной информации.

* Спросите их совета о ваших дальнейших действиях по защите ваших средств.

7. Предупредите людей из вашего списка рассылки о том, что они могут получать вредоносные электронные письма с вашего адреса.

* Попросите их не открывать такие электронные письма и не переходить по ссылкам в таких письмах.

* Резервное копирование важных файлов (например, семейных фотографий, документов) на зашифрованный USB-накопитель.

* Лучший способ предотвратить нападение — подготовиться заранее.

* Когда вы не пользуетесь компьютером, отключите его от Интернета.

* Чтобы восстановить систему до времени до взлома, воспользуйтесь функцией восстановления системы.

* Регулярно создавайте резервные копии файлов и всей системы.

Предупреждения:

* Если ни одна из программ не запускается и на экране появляется только изображение, необходимо переустановить систему (или восстановить ее, если хакер не добрался до файлов восстановления системы).

* Ваш компьютер может быть использован для атак на другие компьютеры / сети и совершения незаконных действий (конечно, без вашего ведома).

* Если вы не проверите свой компьютер на предмет возможного взлома, вам в конечном итоге придется переустановить операционную систему или купить новый компьютер.

Понравилась статья? Подпишитесь на канал, чтобы всегда быть в курсе самых интересных материалов

Что делать, если заразился. Как узнать, заражен ли ваш компьютер, и что делать в этом случае? Очистка компьютера с помощью CCE и TDSSKiller В этой статье мы рассмотрим ситуацию, в которой

Как найти заражённый файл

Обнаружение вируса или троянского коня на компьютере может быть как сложной задачей, требующей высокой квалификации, так и довольно тривиальной в зависимости от сложности вируса или троянского коня и методов, используемых для сокрытия вредоносного кода в системе. В «тяжелых случаях», когда используются специальные методы для маскировки и сокрытия зараженного кода в системе (например, руткит-технологии), непрофессионалу невозможно найти зараженный файл. Для этой задачи требуются специальные утилиты, возможно, подключение жесткого диска к другому компьютеру или загрузка системы с компакт-диска. Если обнаружен обычный червь или троянский конь, его иногда можно найти довольно простыми способами.

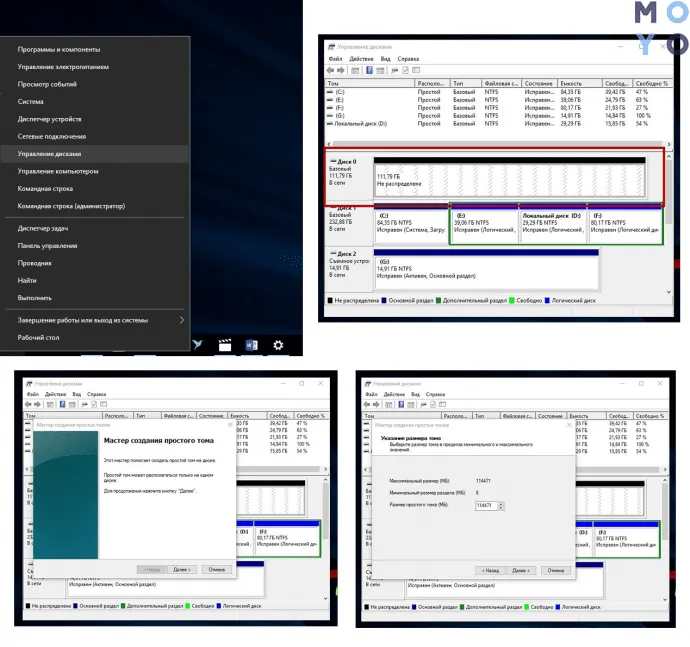

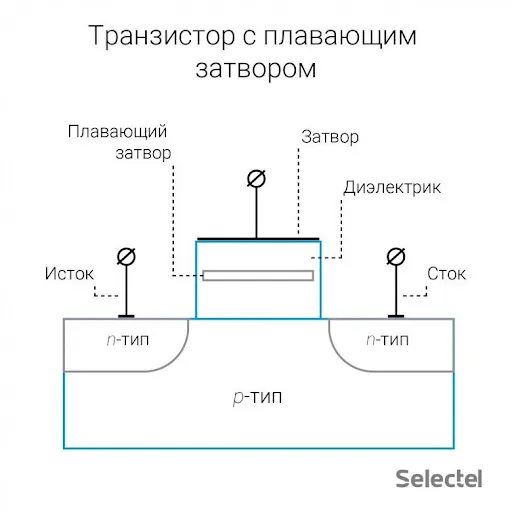

Подавляющее большинство червей и троянов следует проверять при запуске системы. Для этого в большинстве случаев используются два основных метода:

- записать ссылку на зараженный файл в ключи автозапуска реестра Windows;

- скопировав файл в каталог автозапуска Windows.

Наиболее «популярные» каталоги автозагрузки в Windows 2000 и XP следующие:

- \% Documents and Settings% \% username% \ Start Menu \ Programs \ Start\

- \% Documents and Settings% \ All Users \ Start Menu \ Programs \ Start\

Если в этих каталогах обнаружены подозрительные файлы, рекомендуется немедленно отправить их компании-разработчику антивирусов с описанием проблемы.

В реестре много ключей автозапуска, самые «популярные» — это ключи Run, RunService, RunOnce и RunServiceOnce в ветках реестра:

Скорее всего, будет несколько ключей с заглушенными именами и путями к соответствующим файлам. Особое внимание следует уделять файлам, расположенным в системе Windows или в корневом каталоге. Вам необходимо запомнить их имя, это пригодится для дальнейшего анализа.

также «популярно» писать на следующий ключ:

По умолчанию для этого ключа установлено значение «% 1″ %*».

Наиболее удобные места для червей и троянов — это системные (system, system32) и корневые каталоги Windows. Это связано с тем, что, в первую очередь, по умолчанию отображение содержимого этих каталогов в проводнике отключено. А во-вторых, уже существует множество различных системных файлов, назначение которых обычному пользователю совершенно неизвестно, и опытному пользователю очень проблематично понять, является ли файл с именем winkrnl386.exe частью операционной системы или является чем-то еще инопланетянин.

Рекомендуется использовать любой файловый менеджер с возможностью сортировки файлов по дате создания и изменения и сортировки файлов в указанных каталогах. В результате все недавно созданные и измененные файлы будут отображаться вверху каталога и будут представлять интерес. Наличие между ними файлов, которые уже были найдены в ключах автозапуска, — это первый тревожный сигнал.

Более опытные пользователи также могут проверить открытые сетевые порты с помощью стандартной утилиты netstat. Также рекомендуется установить брандмауэр и контролировать процессы, выполняющие сетевую активность. Также желательно проверить список активных процессов, используя нестандартные инструменты Windows, но специализированные утилиты с расширенными возможностями — многие трояны успешно маскируются под стандартные утилиты Windows.

Источники

- http://withsecurity.ru/kak-opredelit-chto-vash-kompyuter-byl-vzloman

- http://it-best.ru/articles/3/365/

- http://www.1st.rv.ua/kak-opredelit-est-li-na-kompyutere-vredonosnoe-po/

- https://poleznosti.mirtesen.ru/blog/43957927736/KAK-OPREDELIT,-CHTO-VASH-KOMPYUTER-VZLOMALI.

- https://sapphirelife.ru/megafon/chto-delat-esli-zarazhen-kak-opredelit-chto-vash-kompyuter/